La confianza se considera uno de los modos significativos y eficientes de medir el comportamiento y la naturaleza de los nodos de comunicación en la purple. La cantidad de confianza generalmente se mide en dos parámetros, como y 1, donde significa que no hay confianza (el nodo ya no es confiable en la red) y 1 significa que el nodo es altamente confiable (se recomienda ser parte de la crimson de comunicación). En comparación con otros algoritmos y esquemas criptográficos y de seguridad, la confianza se outline como una forma eficaz de identificar la legitimidad del nodo de comunicación en la pink. En este artículo, se utilizará el método de agregación de confianza para medir el comportamiento de comunicación de un dispositivo.

Modelo de sistema

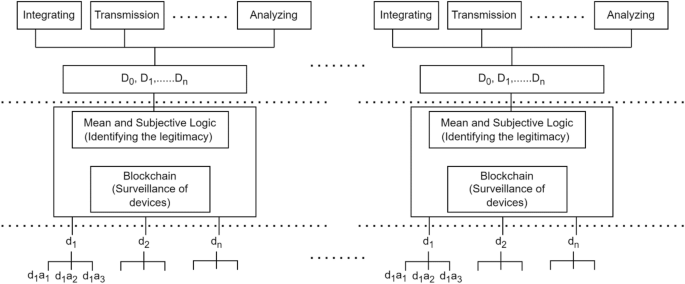

La figura 2 representa el modelo del sistema de una pink que consta de (Corriente continua) Número de dispositivos comunicantes que son capaces de transmitir y recibir información entre sí. El (D_1, D_2,puntos D_n) son la cantidad de dispositivos que se consideran y se les permite ser parte de la comunicación en un intervalo de tiempo específico (T.)

Modelo de sistema del mecanismo propuesto.

Para medir la confianza o la legitimidad del dispositivo de comunicación, se consideran varias métricas para comprender el funcionamiento del cálculo de la confianza utilizando un método agregado. La nomenclatura del mecanismo propuesto se muestra en la Tabla 2.

Agregación de confianza

Se puede lograr un número de respuestas de una sola solicitud desde un número paralelo de rutas. Para comprender la agregación de confianza de una manera sencilla, tomemos un ejemplo, donde (X) no sabe (Z)le pregunta amigos ((Ys)) acerca de (Z). diferentes amigos ((Ys)) puede tener thoughts diferentes sobre ese individuo (Z). El individuo A debe integrar las diversas ideas que ha recibido de (Sí) acerca de (Z) inferir una thought única sobre (Z). Los individuos reciben múltiples recomendaciones e información de fuentes paralelas donde pueden combinar y finalmente decidir el juicio closing sobre un individuo con el fin de simular el comportamiento de ese individuo. Los métodos de agregación dependen de los modelos del fideicomiso, como el método medio, difuso y el enfoque de combinación de lógica subjetiva. En este artículo, utilizamos métodos híbridos utilizando métodos agregados de lógica subjetiva y media para fortalecer el proceso de cálculo de confianza de un dispositivo.

Lógica media y subjetiva que combina el método de agregación de operadores.

Se define como la suma de información diversa recibida de fuentes paralelas en un período de tiempo certain. (T). Si un dispositivo (D) tiene (norte) varias fuentes para un dispositivo desconocido (D_u)luego dispositivo (D) deben agregar los valores obtenidos de otros. Si cada dispositivo (D_i) informa algún valor creído Bi y valor de confianza (Tv_i) para dispositivo (D_x)entonces la agregación resultante de creer para (D_x) se calculará como:

$$B_x=fracsum_i=1^nTrtimes Bisum_i=1^nTVi.$$

(1)

Se utilizan dos operadores para mantener opiniones paralelas y en serie mediante operadores de consenso y reducción. En caso de que P confíe en la opinión (Q) tiene en el contexto de la información X es (T_Q^P=(m_Q^P, n_Q^P, eta_Q^P , chi_Q^P)) y (Qprimarys) opinión sobre la información (X) es (T_X^P=(m_X^P, n_X^P, eta_X^P , chi _X^P )) luego inferir (Pprimes) opinión, la (Qprimarys) opinión sobre la información (X) se puede reducir de la siguiente manera:

$$T_X^PQ=T_Q^Potimes T_Q^P=remaining{startarrayc m_X^P:Q=m_Q^P m_X^Q\ n_X^P: Q=m_Q^P n_X^Q\ eta _X^P:Q=n_Q^ P+eta _X^Q+m_Q^Peta _X^Q\ chi _X ^P:Q=eta _X^Qconclusionarray.appropriate.$$

(2)

El subíndice y el superíndice representan los valores confiables y confiados. La opinión de reducción se utiliza para disminuir y aumentar las creencias/incredulidades y la incertidumbre en cadenas transitivas.

Operador de consenso

La opinión de consenso representa la decisión justa entre dos opiniones. (P y Q) por la informacion (X) con creencias como (T_X^P=(m_X^P, n_X^P, eta_X^P , chi_X^P)) y (T_X^Q=(m_X^Q, n_X^Q, eta _X^Q , chi _X^Q))su correspondiente agregación se definirá como:

$$T_X^Pphi Q=T_Q^PthetaT_Q^P=left{start outmatriz cm_X^PPhi Q=m_X^Peta_X^Q+m_X ^Pfraceta_X^Qeta_X^P+eta_X^P- eta _X^Peta _X^Q\ m_X^PPhi Q=n_X^P eta_X^Q+n_X^Pfracm_X^Qn_X^P +eta _X^P-eta _X^Peta _X^Q\eta _X ^PPhi Q=eta_X^Pn_X^Q+n_X^Pfraceta _X^Qn_X^P+eta_X^P-eta_X^P eta _X^Q\ chi_X^PPhi Q=chi _X^Pconclusionarrayright..$ ps

(3)

El efecto del operador de consenso es reducir la incertidumbre y mejorar la incredulidad y la creencia.

$$mathrmPrremaining(N_risuitable)=fracdt_isum_i=1^ndt_i .$$

(4)

Los valores de confianza agregados calculados entre dispositivos vecinos fortalecen aún más la confianza y la legitimidad en la purple. Los dispositivos que tienen valores de confianza más altos se consideran los más confiables y confiables y pueden usarse para liderar y coordinar todo el sistema.

Se puede aplicar el mismo método para determinar la agregación del valor de confianza a un dispositivo sumidero obtenido después de obtener las creencias y el valor de confianza de sus vecinos. Si el valor de confianza de varios vecinos al nodo de destino se calcula como (TrustDes_1, TrustDes_2, dots .. TrustDes_n)y dispositivos valor de confianza directa definido como (Tv set_1, Tv_2, puntos. Tv set_n)la confianza del dispositivo (D) al destino como resultado de la agregación se calcula como:

$$TrustDes_N=fracsum_iepsilon Ne(N)Television set_isituations TrustDes_isum_iepsilon Ne( N)Tv set_i.$$

(5)

El mecanismo de seguridad habilitado por blockchain basado en confianza para la aplicación IoMT.

El Algoritmo 1 presentado representa el cálculo y la evaluación de dispositivos de comunicación en la purple en función de su comportamiento y valores de confianza en la red. La confianza de cada dispositivo se calcula utilizando un método de lógica media y subjetiva. Además, los dispositivos de confianza calculados se mantienen en blockchain para una mayor vigilancia. Repita el paso hasta que todos los dispositivos estén en la purple y bloquee los dispositivos alterados y que no sean de confianza de la purple.

Blockchain junto con métodos basados en la confianza

Dado que los dispositivos se calculan de manera eficiente de acuerdo con su comportamiento identificando sus valores de confianza. Los intrusos pueden insertar además software para posteriormente colocar los dispositivos ideales en la crimson, lo que afectará drásticamente el rendimiento typical de la purple. Aunque los mecanismos confiables pueden identificar la legitimidad de cada dispositivo, es necesario además mantener la vigilancia de los dispositivos que se comunican donde los intrusos no puedan comprometer o alterar los dispositivos ideales. La identificación del método de alteración del dispositivo por parte del intruso debe identificarse en la etapa inicial del proceso de comunicación. Para superar la limitación mencionada, el método basado en la confianza se combina además con la tecnología blockchain, que es transparente y puede mantener la vigilancia en la purple. El mecanismo de creación de blockchain y adición de dispositivos se explain con más detalle en las secciones siguientes.

Blockchain después de esquemas de agregación

Los valores de confianza calculados de los dispositivos que utilizan métodos de agregación se utilizan integrados con la purple blockchain para mantener la transparencia y para mantener la legitimidad y la confianza en la pink. Los dispositivos que tienen valores de confianza más altos se utilizan para actuar como mineros para validar aún más los dispositivos entrantes en la purple blockchain.

Creación de cadena de bloques

La cadena de bloques de dispositivos confiables se crea en la red donde los dispositivos que tienen valores de confianza más altos actúan como mineros para una mayor validación y verificación. La cadena hexadecimal se genera como,

$$Var TransactionHex=transacción.make().toHex().$$

(6)

Adición de dispositivo en blockchain.

Los dispositivos que tienen valores de confianza moderados se siguen agregando a la pink después de crear sus valores hash verificados por el dispositivo génesis. Los dispositivos que tienen valores de confianza más bajos se mantienen vigilados en la pink, donde su reducción en los valores de confianza se elimina inmediatamente de la pink blockchain. El mecanismo propuesto se verifica y valida frente a varias métricas de rendimiento, como confiabilidad, confianza, demora y autenticación.