Los ladrones de bancos, se ha dicho durante mucho tiempo, Rob Banks porque ahí es donde está el dinero. Cada vez más para los ciberdelincuentes y los actores de amenaza de estado-nación, la infraestructura y las aplicaciones que respaldan la criptomoneda están donde está el dinero. Y de hecho, la capitalización global del mercado de criptomonedas al 24 de marzo era de $ 2.99 billones, según Forbes.

Los ladrones de bancos, se ha dicho durante mucho tiempo, Rob Banks porque ahí es donde está el dinero. Cada vez más para los ciberdelincuentes y los actores de amenaza de estado-nación, la infraestructura y las aplicaciones que respaldan la criptomoneda están donde está el dinero. Y de hecho, la capitalización global del mercado de criptomonedas al 24 de marzo era de $ 2.99 billones, según Forbes.

El año pasado, se llevaron a cabo varios ataques con medición criptográfica en la cadena de suministro de software utilizando repositorios de software de código abierto (OSS). Los atacantes publicaron paquetes maliciosos diseñados para apuntar a datos y activos de criptomonedas con la esperanza de que los desarrolladores desprevenidos los descarguen. Estos incidentes iban desde libros de jugadas de ataque directos que los equipos de seguridad ya saben bien hasta nuevas técnicas de alto contacto que demuestran la creciente sofisticación de estos ataques.

Estos son los principales ataques de la cadena de suministro dirigido a la criptomoneda en 2024, como se destacó en el informe anual de ReversingLabs sobre el estado de la seguridad de la cadena de suministro de software.

[ Download Today: 2025 Software Supply Chain Security Report | Join the SSCS Report Webinar ]

Pypi y NPM sirven campañas de criptografía maliciosas

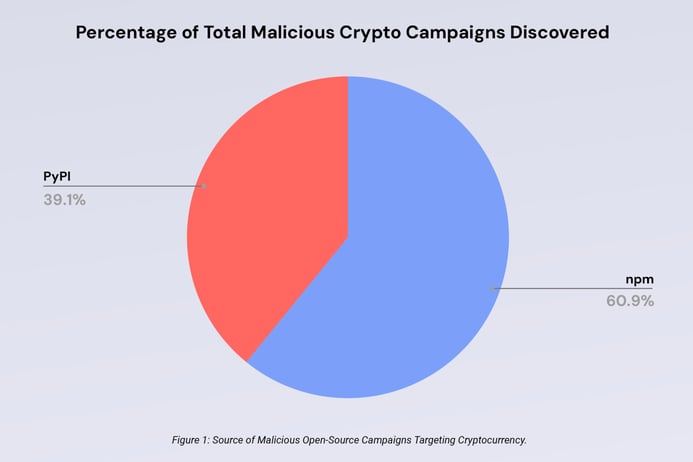

El informe anual de RL contó 23 campañas relacionadas con la criptografía que implicaban el código malicioso que se cargaba al Índice de paquetes de Python (PYPI) y NPM, dos repositorios de OSS populares. La mayoría de las campañas maliciosas relacionadas con la criptografía estaban en NPM, que representaron 14 de las 23 campañas totales documentadas por RL y otros equipos de investigación de seguridad en 2024. Las nueve campañas restantes se encontraron en PYPI.

Estos 23 ataques demostraron una variedad de niveles de sofisticación, lo que resalta la creciente diversidad en la forma en que se llevan a cabo ataques de la cadena de suministro relacionados con la criptografía.

La mayoría de los ataques a NPM y PYPI fueron tarifa estándar para ataques contra OSS. Por ejemplo, una campaña maliciosa descubierta por RL que se dirigió a los desarrolladores que trabajan en proyectos relacionados con la generación y la obtención de billeteras de criptomonedas, Bipclip dobladoEl tipográfico de escritura empleado, una técnica de ataque muy común, para engañar a las víctimas para que agregue dependencias de archivos comprometidas que puedan habilitar el robo de criptomonedas de las billeteras de los usuarios.

Sin embargo, algunas de las campañas maliciosas relacionadas con la criptografía analizadas en el informe anual de RL emplearon técnicas más sofisticadas. Por ejemplo, en noviembre de 2024, investigadores de RL Código malicioso detectado en un paquete Python de aspecto legítimo, AOCOCP. Lo que llamó la atención de los investigadores fue que el paquete había sido diseñado originalmente como un cliente criptográfico legítimo, solo para tener una actualización posterior de la actualización de versiones maliciosas que comprometen billeteras de criptomonedas utilizando el cliente. Los investigadores creen que los atacantes jugaron un juego largo con esta campaña, estableciendo un sentido de legitimidad para atraer una base de usuarios consistente que luego se convertiría en víctima de código malicioso.

Además, en uno de los incidentes más impactantes dirigidos a las cadenas de suministro de criptografía en 2024, los actores maliciosos desconocidos comprometieron el paquete NPM @solana/web3.jsUna API JavaScript para usar con la plataforma Solana Blockchain. Este paquete se encuentra entre los 10,000 proyectos principales en la comunidad NPM, con más de 3.000 proyectos dependientes que generan 400,000 descargas semanales. En esta campaña maliciosa, los atacantes implantaron funciones maliciosas en dos versiones de @solana/web3.js que estaban destinados a robar información confidencial de las víctimas.

Los investigadores de RL utilizaron la capacidad de análisis diferencial de ReversingLabs Spectra Assure para comparar las versiones maliciosas 1.95.6 y 1.95.7 de @solana/web3.js a versiones seguras del paquete. Ese análisis desenterró el nuevo contenido de archivo en ambas versiones 1.95.6 y .7 que contenían URL que apuntaban a dominios sospechosos de nivel superior.

Lo que los desarrolladores criptográficos deben tener en cuenta

Los 23 incidentes analizados en el informe de seguridad de la cadena de suministro de software 2025 deben servir como una llamada de atención para los desarrolladores y los equipos de seguridad de aplicaciones responsables de implementar y administrar infraestructura y aplicaciones relacionadas con las criptomonedas. Los diversos tipos de técnicas que ahora están utilizando los actores de amenaza para drenar las billeteras de criptografía y comprometer las cadenas de suministro de software basadas en criptogramas demuestran la capacidad de los atacantes para volverse más sofisticados en un esfuerzo por obtener mayores ganancias.

Debido a que 2024 sirvió varios ejemplos de actores de amenazas que van más allá de los escritos por tipoes para lograr estos ataques con motivaciones financieras, es más importante que nunca que los equipos de seguridad practicen la sólida seguridad de la cadena de suministro de software.

Obtenga el informe de seguridad de la cadena de suministro de software 2025 para obtener más información sobre el estado de la seguridad del software.

![]()

*** Este es un blog sindicado de la red de bloggers de seguridad del blog (principal) escrito por Carolynn Van Arsdale. Lea la publicación original en: https://www.reversinglabs.com/blog/crypto-gets-a-target-on-its-back