Akira, un grupo de ransomware de un año de antigüedad, vulneró más de 250 organizaciones y extrajo aproximadamente USD 42 millones en ingresos por ransomware, según alertaron las principales agencias de ciberseguridad mundiales.

Las investigaciones llevadas a cabo por la Oficina Federal de Investigación de Estados Unidos (FBI) descubrieron que el ransomware Akira ha estado atacando a empresas y entidades de infraestructuras críticas en Norteamérica, Europa y Australia desde marzo de 2023. Aunque el ransomware se dirigía inicialmente a sistemas Home windows, el FBI ha descubierto recientemente que Akira también tiene una variante para Linux.

El FBI, junto con la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA), el Centro Europeo de Ciberdelincuencia (EC3) de Europol y el Centro Nacional de Ciberseguridad (NCSC-NL) de los Países Bajos, publicaron un aviso conjunto de ciberseguridad (CSA) para «difundir» la amenaza a las masas.

Según el aviso, Akira obtiene acceso inicial a través de redes privadas virtuales (VPN) preinstaladas que carecen de autenticación multifactor (MFA). El ransomware procede entonces a extraer credenciales y otra información sensible antes de bloquear el sistema y mostrar una nota de rescate.

“Los actores de la amenaza Akira no dejan una petición inicial de rescate o instrucciones de pago en las redes comprometidas, y no transmiten esta información hasta que la víctima se pone en contacto con ellos.”

El grupo de ransomware exige pagos en bitcoin (BTC) a las organizaciones víctimas para restaurar el acceso. Este tipo de malware suele desactivar el software program de seguridad tras el acceso inicial para evitar su detección.

Algunas de las técnicas de mitigación de amenazas recomendadas en el aviso son la implementación de un plan de recuperación y MFA, el filtrado del tráfico de red, la desactivación de puertos e hipervínculos no utilizados y el cifrado de todo el sistema.

«El FBI, CISA, EC3 y NCSC-NL recomiendan probar continuamente su programa de seguridad, a escala, en un entorno de producción para garantizar un rendimiento óptimo frente a las técnicas ATT&CK de MITRE identificadas en este aviso», concluyen las agencias.

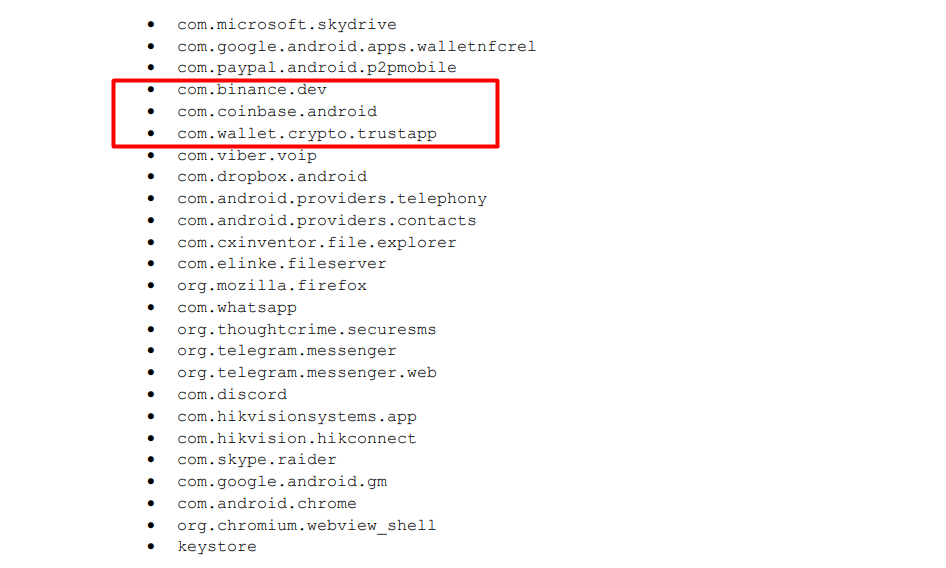

El FBI, el CISA, el NCSC y la Agencia de Seguridad Nacional de EE.UU. (NSA) ya habían alertado anteriormente sobre malware que se estaba utilizando para atacar monederos y exchanges de criptomonedas.

El informe señalaba que algunos de los datos extraídos por el malware incluían datos dentro de los directorios de las aplicaciones de trade Binance y Coinbase y de la aplicación Have faith in Wallet. Según el informe, se están filtrando todos los archivos de los directorios mencionados, independientemente de su tipo.

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Noticias Blockchain. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión

Las inversiones en criptoactivos no están reguladas. Es posible que no sean apropiados para inversores minoristas y que se pierda el monto overall invertido. Los servicios o productos ofrecidos no están dirigidos ni son accesibles a inversores en España.