Los piratas informáticos han estado utilizando una herramienta de Home windows para eliminar malware de minería de criptomonedas desde noviembre de 2021, según un análisis de Talos Intelligence de Cisco. El atacante aprovecha Windows State-of-the-art Installer, una aplicación que ayuda a los desarrolladores a empaquetar otros instaladores de software package, como Adobe Illustrator, para ejecutar scripts maliciosos en máquinas infectadas.

Según una publicación de web site del 7 de septiembre, los instaladores de computer software afectados por el ataque se utilizan principalmente para modelado 3D y diseño gráfico. Además, la mayoría de los instaladores de software package utilizados en la campaña de malware están escritos en francés. Los hallazgos sugieren que «las víctimas probablemente pertenecen a sectores comerciales verticales, incluidos la arquitectura, la ingeniería, la construcción, la manufactura y el entretenimiento en países donde predomina el idioma francés», explica el análisis.

Los ataques afectan predominantemente a usuarios en Francia y Suiza, con algunas infecciones en otros países, incluidos Estados Unidos, Canadá, Argelia, Suecia, Alemania, Túnez, Madagascar, Singapur y Vietnam, señala la publicación basada en los datos de solicitud de DNS enviados al host de comando y manage del atacante.

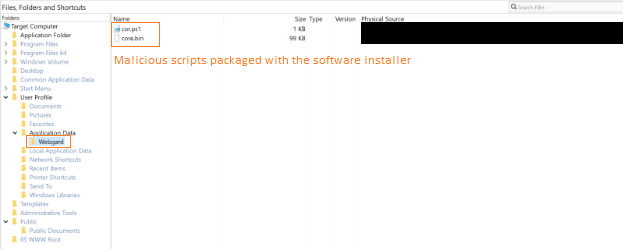

La campaña de criptominería ilícita identificada por Talos implica la implementación de scripts por lotes maliciosos de PowerShell y Home windows para ejecutar comandos y establecer una puerta trasera en la máquina de la víctima. PowerShell, específicamente, es conocido por ejecutarse en la memoria del sistema en lugar del disco duro, lo que dificulta la identificación de un ataque.

Una vez instalada la puerta trasera, el atacante ejecuta amenazas adicionales, como el programa de criptominería Ethereum PhoenixMiner y lolMiner, una amenaza de minería multimoneda.

“Estos scripts maliciosos se ejecutan utilizando la función de acción personalizada del instalador avanzado, que permite a los usuarios predefinir tareas de instalación personalizadas. Las cargas útiles finales son PhoenixMiner y lolMiner, mineros disponibles públicamente que dependen de las capacidades de GPU de las computadoras».

El uso de malware de criptominería se conoce como cryptojacking e implica instalar un código de criptominería en un dispositivo sin el conocimiento o permiso del usuario para minar criptomonedas ilegalmente. Las señales de que se puede estar ejecutando malware de minería en una máquina incluyen sobrecalentamiento y dispositivos con bajo rendimiento.

El uso de familias de malware para secuestrar dispositivos para extraer o robar criptomonedas no es una práctica nueva. El ex gigante de los teléfonos inteligentes BlackBerry identificó recientemente scripts de malware dirigidos activamente al menos a tres sectores, incluidos los servicios financieros, la atención médica y el gobierno.

Revista: ‘Responsabilidad moral’: ¿Puede blockchain realmente mejorar la confianza en la IA?