Los piratas informáticos norcoreanos del Grupo Lazarus explotaron una vulnerabilidad de día cero en Google Chrome para atacar a los inversores en criptomonedas con un juego NFT engañoso y falso. Los atacantes utilizan ingeniería social y software malicioso para robar datos confidenciales y potencialmente implementar más malware.

El infame grupo de hackers norcoreano, Lazarus Group, ha lanzado una sofisticada campaña de ataque dirigida a inversores en criptomonedas. Esta campaña, descubierta por investigadores de Kaspersky, involucra una cadena de ataque de múltiples capas que aprovecha la ingeniería social, un sitio web de juego falso y un exploit de día cero en Google Chrome.

Según el informe, Kaspersky Total Security descubrió una nueva cadena de ataques en mayo de 2024 dirigida a la computadora personal de un ciudadano ruso anónimo utilizando la puerta trasera Manuscrypt.

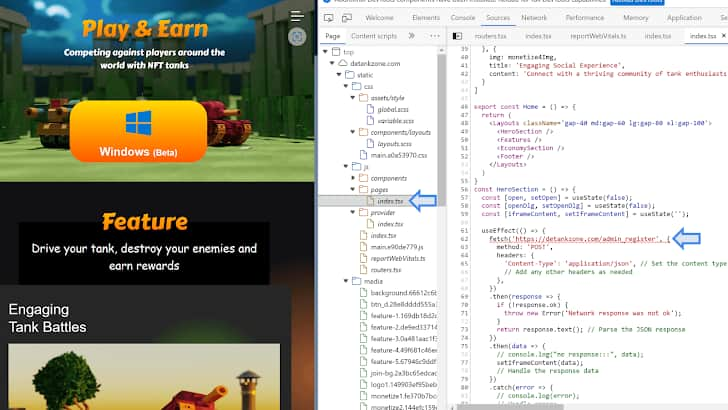

Los investigadores de Kaspersky, Boris Larin y Vasily Berdnikov, estiman que la campaña comenzó en febrero de 2024. Al profundizar en el ataque, los investigadores descubrieron que los atacantes crearon un sitio web llamado “detankzonecom” que parece ser una plataforma legítima para un juego “DeFiTankZone”.

Este juego supuestamente combina elementos de finanzas descentralizadas (DeFi) con tokens no fungibles (NFT) dentro de una configuración de campo de batalla en línea multijugador (MOBA). El sitio web incluso incluye una versión de prueba descargable, lo que mejora aún más la ilusión de legitimidad. Sin embargo, debajo de la superficie se esconde una trampa maliciosa.

«Bajo el capó, este sitio web tenía un script oculto que se ejecutaba en el navegador Google Chrome del usuario, lanzando un exploit de día cero y dando a los atacantes control total sobre la PC de la víctima», escribieron los investigadores.

El exploit contiene código para dos vulnerabilidades: una que permite a los atacantes acceder a todo el espacio de direcciones del proceso de Chrome desde JavaScript (CVE-2024-4947) y la segunda permite eludir la zona de pruebas V8 para acceder a la memoria fuera de los límites de la matriz de registros. Google parchó CVE-2024-4947, un error de confusión de tipos en el motor V8 JavaScript y WebAssembly, en marzo de 2024, pero no está claro si los atacantes lo descubrieron antes y lo utilizaron como arma como vulnerabilidad de día cero o la explotaron como una vulnerabilidad de día N. .

Una vulnerabilidad de n días se refiere a una falla o debilidad de seguridad que ya ha sido descubierta, divulgada públicamente y, por lo general, reparada o mitigada por el proveedor de software. El término «n-día» indica que la vulnerabilidad se conoce desde hace «n» días, donde n representa el número de días desde que la vulnerabilidad se reveló o parcheó por primera vez.

Después de una explotación exitosa, los atacantes implementan un script personalizado (validador) para recopilar información del sistema y determinar si el dispositivo infectado contiene algún activo valioso que valga la pena seguir explotando. Se desconoce la carga útil específica entregada después de esta etapa.

En esta campaña, Lazarus se ha dirigido a figuras influyentes en el espacio de las criptomonedas, aprovechando plataformas de redes sociales como X (anteriormente Twitter) y LinkedIn. Establecieron una presencia en las redes sociales con múltiples cuentas en X, promovieron activamente el juego falso y emplearon IA generativa y diseñadores gráficos para crear contenido promocional de alta calidad para el juego DeTankZone. Además, el grupo envió correos electrónicos especialmente diseñados a personas de interés, haciéndose pasar por empresas de blockchain o desarrolladores de juegos que buscaban oportunidades de inversión.

El sitio web de DeTankZone parece estar construido sobre el código fuente robado de un juego blockchain legítimo llamado DeFiTankLand (DFTL). Este juego experimentó una violación de seguridad en marzo de 2024, lo que provocó el robo de 20.000 dólares en criptomonedas.

Si bien los desarrolladores sospecharon de un infiltrado, los investigadores de Kaspersky creen que Lazarus Group podría ser responsable tanto del robo como de la reutilización del código fuente robado para su campaña maliciosa.

Esta campaña destaca la evolución de las tácticas del Grupo Lazarus. Es fundamental tener cuidado con las oportunidades de inversión no solicitadas, especialmente aquellas que involucran clientes de juegos descargables o promociones sospechosas en las redes sociales. Además, mantener el software del navegador como Chrome actualizado con los últimos parches de seguridad es esencial para mitigar el riesgo de ataques de día cero.

TEMAS RELACIONADOS

- ¿Qué tan grave es la amenaza cibernética de Corea del Norte?

- Los federales desmantelan una red norcoreana de robo de identidad dirigida a empresas estadounidenses

- Hackers norcoreanos implementan malware en cajeros automáticos FASTCash de Linux

- Falsos trabajadores informáticos norcoreanos se infiltran en empresas y exigen rescate

- Protocolo Nexera DeFi pirateado: 1,8 millones de dólares robados en explotación de contrato inteligente