Se ha observado que los actores de amenazas aprovechan una falla de seguridad ahora parcheada en Microsoft Home windows para implementar un ladrón de información de código abierto llamado Ladrón de femedronas.

«Phemedrone apunta a navegadores world-wide-web y datos de billeteras de criptomonedas y aplicaciones de mensajería como Telegram, Steam y Discord», dijeron los investigadores de Development Micro Peter Girnus, Aliakbar Zahravi y Simon Zuckerbraun.

«También toma capturas de pantalla y recopila información del sistema sobre el components, la ubicación y los detalles del sistema operativo. Los datos robados luego se envían a los atacantes a través de Telegram o su servidor de comando y manage (C&C)».

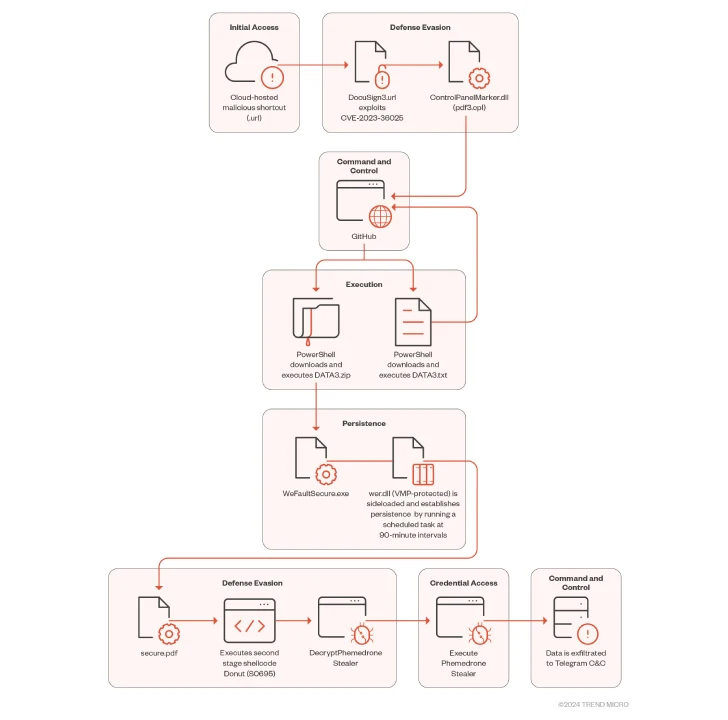

Los ataques aprovechan CVE-2023-36025 (puntuación CVSS: 8,8), una vulnerabilidad de elusión de seguridad en Windows SmartScreen, que podría explotarse engañando a un usuario para que haga clic en un acceso directo a World-wide-web (.URL) especialmente diseñado o en un hipervínculo que apunte a una página de Web. Archivo de acceso directo.

Microsoft abordó la deficiencia explotada activamente como parte de sus actualizaciones del martes de parches de noviembre de 2023.

El proceso de infección implica que el actor de la amenaza aloje archivos maliciosos de accesos directos a World-wide-web en Discord o servicios en la nube como FileTransfer.io, con los enlaces también enmascarados mediante acortadores de URL como Brief URL.

La ejecución del archivo .URL con trampa explosiva le permite conectarse a un servidor controlado por un actor y ejecutar un archivo del panel de manage (.CPL) de una manera que elude Home windows Defender SmartScreen aprovechando CVE-2023-36025.

«Cuando el archivo malicioso .CPL se ejecuta a través del proceso binario del Panel de handle de Windows, a su vez llama a rundll32.exe para ejecutar la DLL», dijeron los investigadores. «Esta DLL maliciosa actúa como un cargador que luego llama a Windows PowerShell para descargar y ejecutar la siguiente etapa del ataque, alojada en GitHub».

La siguiente carga útil es un cargador de PowerShell («Data3.txt») que actúa como plataforma de lanzamiento para Donut, un cargador de código shell de código abierto que descifra y ejecuta Phemedrone Stealer.

Escrito en C#, sus desarrolladores mantienen activamente Phemedrone Stealer en GitHub y Telegram, lo que facilita el robo de información confidencial de sistemas comprometidos.

El desarrollo es una vez más una señal de que los actores de amenazas se están volviendo cada vez más flexibles y adaptando rápidamente sus cadenas de ataque para capitalizar los exploits recientemente revelados e infligir el máximo daño.

«A pesar de haber sido parcheados, los actores de amenazas continúan encontrando formas de explotar CVE-2023-36025 y evadir las protecciones SmartScreen de Windows Defender para infectar a los usuarios con una gran cantidad de tipos de malware, incluido ransomware y ladrones como Phemedrone Stealer», dijeron los investigadores.