Los actores de amenazas están explotando activamente vulnerabilidades críticas en OpenMetadata para obtener acceso no autorizado a cargas de trabajo de Kubernetes y aprovecharlas para la actividad de minería de criptomonedas.

Esto es según el equipo de Microsoft Menace Intelligence, que dijo que las fallas se han convertido en armas desde principios de abril de 2024.

OpenMetadata es una plataforma de código abierto que funciona como una herramienta de gestión de metadatos y ofrece una solución unificada para el descubrimiento, la observabilidad y la gobernanza de activos de datos.

Las fallas en cuestión, todas descubiertas y atribuidas al investigador de seguridad Álvaro Muñoz, se enumeran a continuación:

- CVE-2024-28847 (Puntuación CVSS: 8,8) – Una vulnerabilidad de inyección de Spring Expression Language (SpEL) en Place /api/v1/functions/subscriptions (corregido en la versión 1.2.4)

- CVE-2024-28848 (Puntuación CVSS: 8,8) – Una vulnerabilidad de inyección SpEL en GET /api/v1/guidelines/validation/issue/

(corregido en la versión 1.2.4) - CVE-2024-28253 (Puntuación CVSS: 8,8) – Una vulnerabilidad de inyección SpEL en Place /api/v1/insurance policies (corregido en la versión 1.3.1)

- CVE-2024-28254 (Puntuación CVSS: 8,8) – Una vulnerabilidad de inyección SpEL en GET /api/v1/functions/subscriptions/validation/problem/

(corregido en la versión 1.2.4) - CVE-2024-28255 (Puntuación CVSS: 9,8) – Una vulnerabilidad de omisión de autenticación (corregida en la versión 1.2.4)

La explotación exitosa de las vulnerabilidades podría permitir a un actor de amenazas eludir la autenticación y lograr la ejecución remota de código.

El modus operandi descubierto por Microsoft implica apuntar a cargas de trabajo de OpenMetadata expuestas a Internet que no se han parcheado para obtener la ejecución de código en el contenedor que ejecuta la imagen de OpenMetadata.

Al lograr un punto de apoyo inicial, se ha observado que los actores de amenazas realizan actividades de reconocimiento para determinar su nivel de acceso al entorno comprometido y recopilar detalles sobre la configuración de la red y el hardware, la versión del sistema operativo, la cantidad de usuarios activos y las variables del entorno. .

«Este paso de reconocimiento implica a menudo contactar con un servicio disponible públicamente», dijeron los investigadores de seguridad Hagai Ran Kestenberg y Yossi Weizman.

«En este ataque específico, los atacantes envían solicitudes de ping a dominios que terminan en oast[.]yo y el este[.]professional, que están asociados con Interactsh, una herramienta de código abierto para detectar interacciones fuera de banda».

Al hacerlo, la strategy es validar la conectividad de la purple desde el sistema infiltrado hasta la infraestructura controlada por el atacante sin generar ninguna señal de alerta, dando así a los actores de amenazas la confianza para establecer comunicaciones de comando y manage (C2) y desplegar cargas útiles adicionales.

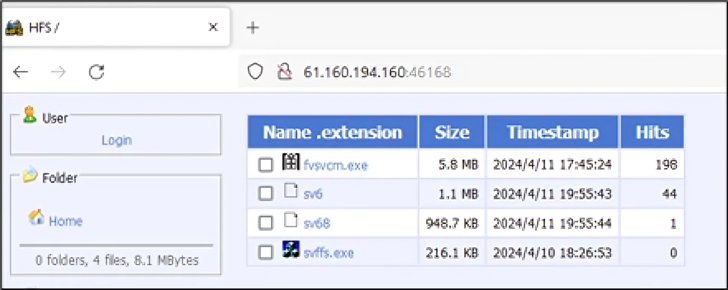

El objetivo final de los ataques es recuperar e implementar una variante para Windows o Linux del malware de criptominería desde un servidor remoto ubicado en China, según el sistema operativo.

Una vez que se inicia el minero, las cargas útiles iniciales se eliminan de la carga de trabajo y los atacantes inician un shell inverso para su servidor remoto utilizando la herramienta Netcat, lo que les permite controlar el sistema. La persistencia se logra configurando trabajos cron para ejecutar el código malicioso en intervalos predefinidos.

Curiosamente, el actor de amenazas también deja una nota particular en la que dice que es pobre y que necesita el dinero para comprar un coche y una suite. «No quiero hacer nada ilegal», dice la nota.

Se recomienda a los usuarios de OpenMetadata que cambien a métodos de autenticación sólidos, eviten el uso de credenciales predeterminadas y actualicen sus imágenes a la última versión.

«Este ataque sirve como un valioso recordatorio de por qué es crucial cumplir con las normas y ejecutar cargas de trabajo completamente parcheadas en entornos en contenedores», dijeron los investigadores.

El desarrollo se generate cuando los servidores Redis de acceso público que tienen la función de autenticación deshabilitada o tienen fallas sin parchear están siendo destinados a instalar cargas útiles de Metasploit Meterpreter para su posterior explotación.

«Cuando se instala Metasploit, el actor de la amenaza puede tomar el control del sistema infectado y también dominar la pink interna de una organización utilizando las diversas características que ofrece el malware», dijo el Centro de Inteligencia de Seguridad AhnLab (ASEC).

También sigue a un informe de WithSecure que detalla cómo se podría abusar de los permisos de búsqueda en los directorios de Docker para lograr una escalada de privilegios. Vale la pena señalar que el problema (CVE-2021-41091, puntuación CVSS: 6.3) fue señalado previamente por CyberArk en febrero de 2022 y Docker lo solucionó en la versión 20.10.9.

«La configuración del little bit de búsqueda para otros usuarios en /var/lib/docker/ y directorios secundarios puede permitir que un atacante con pocos privilegios obtenga acceso a los sistemas de archivos de varios contenedores», dijo WithSecure.