imagen:

Modelo de aprendizaje federado basado en blockchain

vista más

Crédito: Nan SUN, Wei WANG, Yongxin TONG, Kexin LIU

En Internet de las cosas, los dispositivos de red han sido más vulnerables a diversos ataques de intrusión. La mayoría de los algoritmos existentes están entrenados de manera centralizada, lo que puede causar costos de comunicación externa y fugas de privacidad. Además, los métodos tradicionales de entrenamiento de modelos son incapaces de identificar nuevos tipos de ataques no etiquetados.

Para resolver los problemas, un equipo de investigación dirigido por Wei WANG publicó su nueva investigación el 15 de octubre de 2024 en Fronteras de la informática Coeditado por Higher Education Press y Springer Nature.

El equipo propuso un método de detección de intrusiones federado distribuido, utilizando la información contenida en los datos etiquetados como conocimiento previo para descubrir nuevos tipos de ataques no etiquetados. El método de detección se verifica y prueba en el conjunto de datos públicos.

En comparación con los resultados de la investigación existente, el método propuesto puede garantizar la seguridad de la capacitación y descubrir nuevos tipos de ataques.

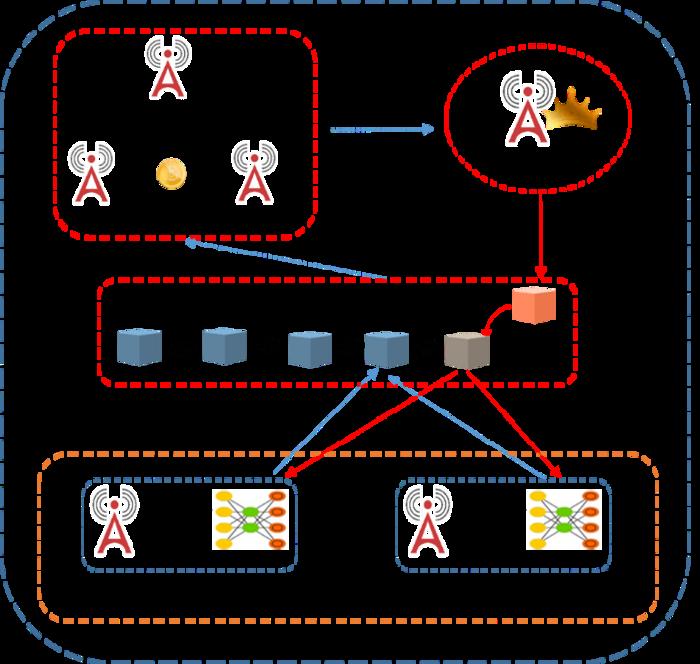

En la investigación, se establece una arquitectura de aprendizaje federado basada en blockchain. Todas las entidades participantes realizan el entrenamiento del modelo localmente y cargan los parámetros del modelo en la cadena de bloques. Se adopta un mecanismo de verificación de parámetros de modelo colaborativo y un mecanismo de consenso de prueba de participación, excluyendo entidades maliciosas del proceso de capacitación. La técnica blockchain se introduce en la arquitectura de formación para garantizar una coordinación segura y distribuida de la formación federada.

Para detectar tipos de ataques desconocidos durante el entrenamiento del modelo local, todo el proceso de entrenamiento del modelo incluye tres etapas: etapa previa al entrenamiento, etapa de descubrimiento de nuevos ataques y etapa de entrenamiento del modelo global. En cada entidad se emplea un algoritmo de agrupamiento de extremo a extremo para distinguir diferentes tipos de ataques, adoptando la disimilitud de las características espacio-temporales del conjunto de datos. Los experimentos se realizan en el conjunto de datos de AWID. Los datos experimentales muestran que, en comparación con los métodos de investigación existentes, el método propuesto puede garantizar mejor la seguridad de la capacitación y descubrir nuevos tipos de ataques de intrusión.

El trabajo futuro puede centrarse en desarrollar un mecanismo de consenso computacionalmente eficiente que pueda soportar los requisitos en tiempo real de IoT.

DOI: 10.1007/s11704-023-3026-8

Diario

Fronteras de la informática

Método de investigación

estudio experimental

Tema de investigación

No aplicable

Título del artículo

Aprendizaje federado basado en blockchain para la detección de intrusiones en Internet de las cosas

Fecha de publicación del artículo

15-oct-2024

Descargo de responsabilidad: AAAS y EurekAlert! ¡No somos responsables de la exactitud de los comunicados de prensa publicados en EurekAlert! por instituciones contribuyentes o para el uso de cualquier información a través del sistema EurekAlert.