El encuentro en LinkedIn se vuelve costoso

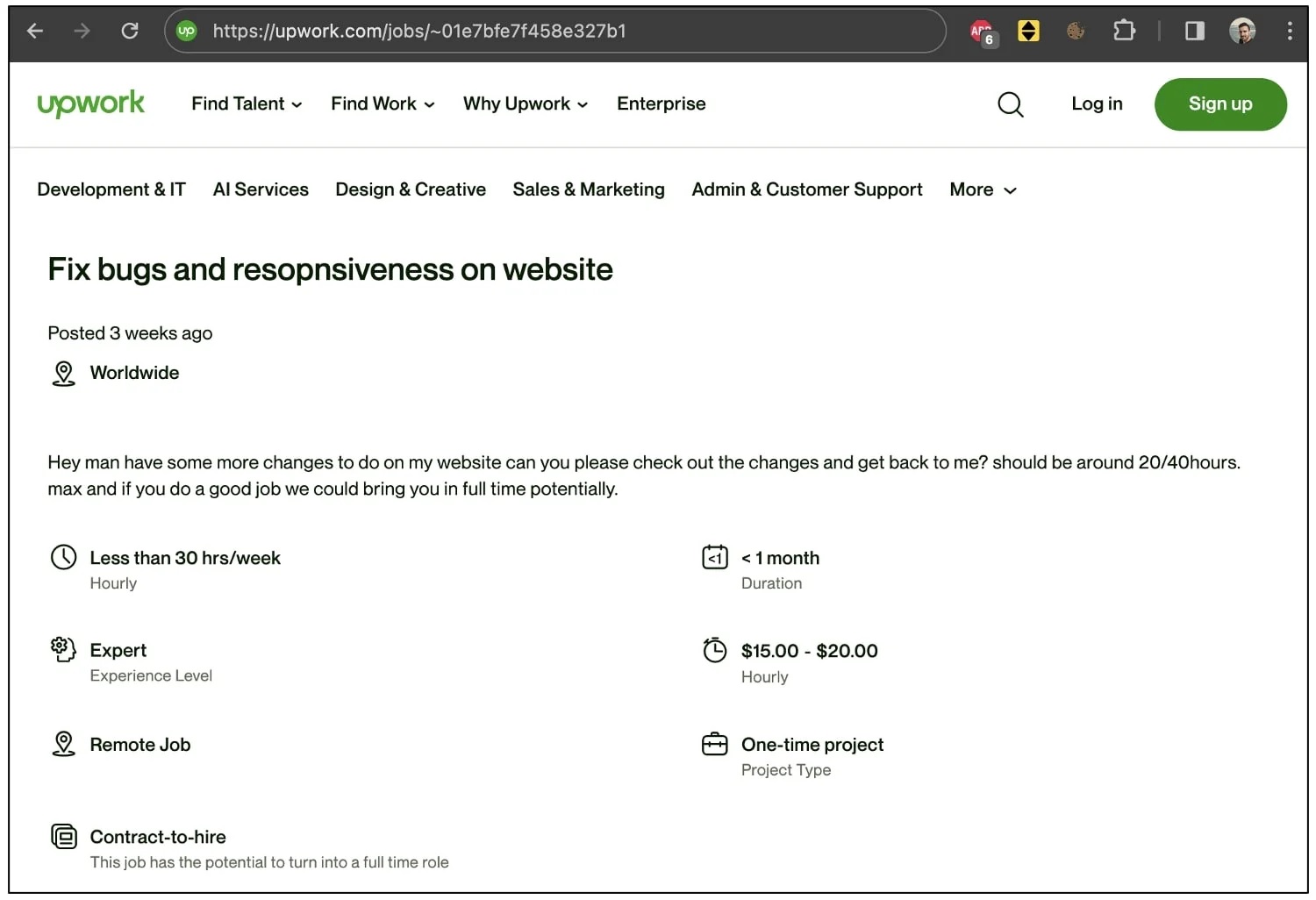

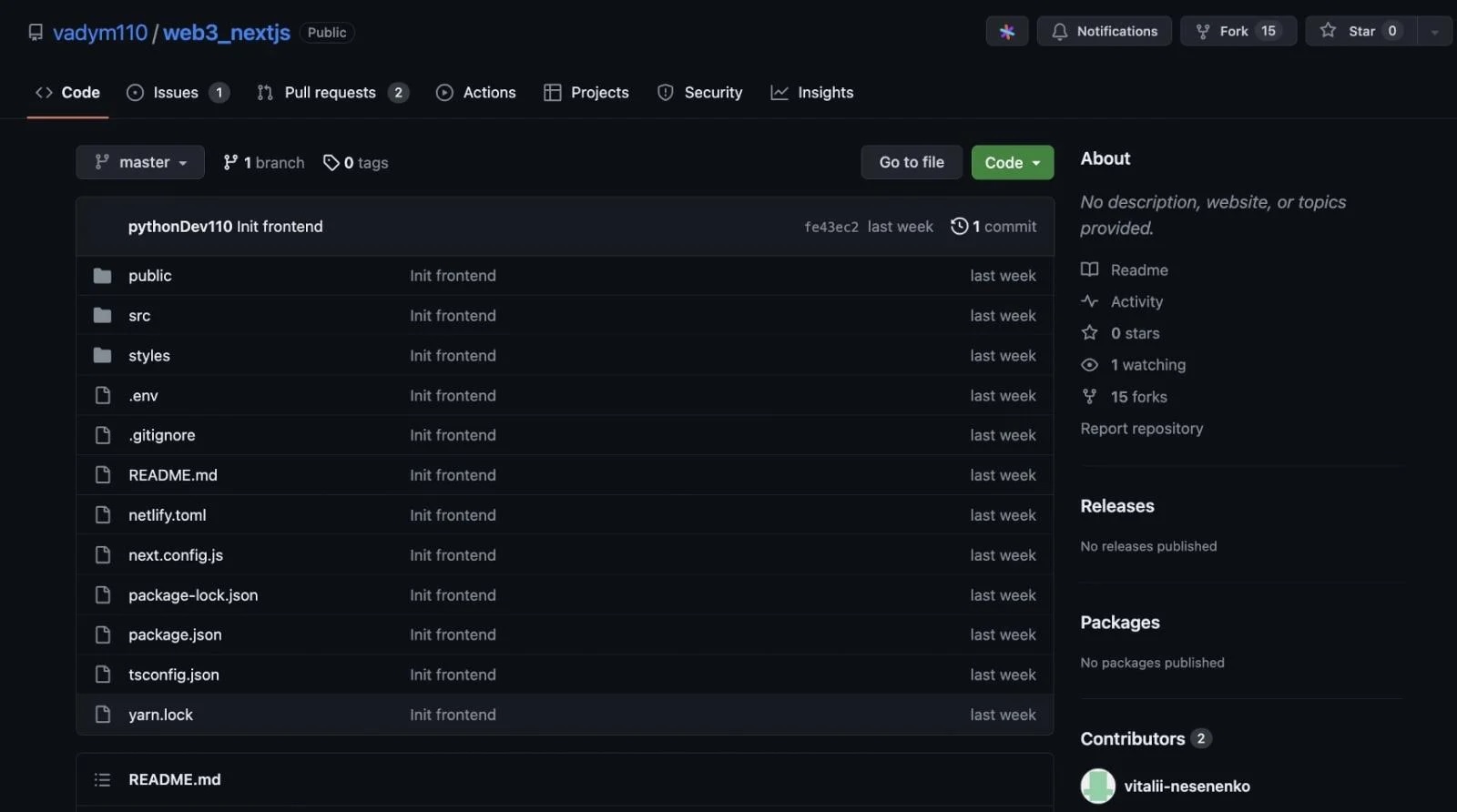

Çeliktepe, con sede en Antalya, detalló cómo el reclutador de LinkedIn lo atrajo con una oferta de trabajo de Upwork, pidiéndole que corrigiera errores y mejorara la capacidad de respuesta del sitio internet. A pesar de la naturaleza aparentemente auténtica del trabajo, la billetera MetaMask del desarrollador fue víctima de un ataque sofisticado después de descargar paquetes npm para la «entrevista técnica».

Desafíos en la identificación del vector de ataque

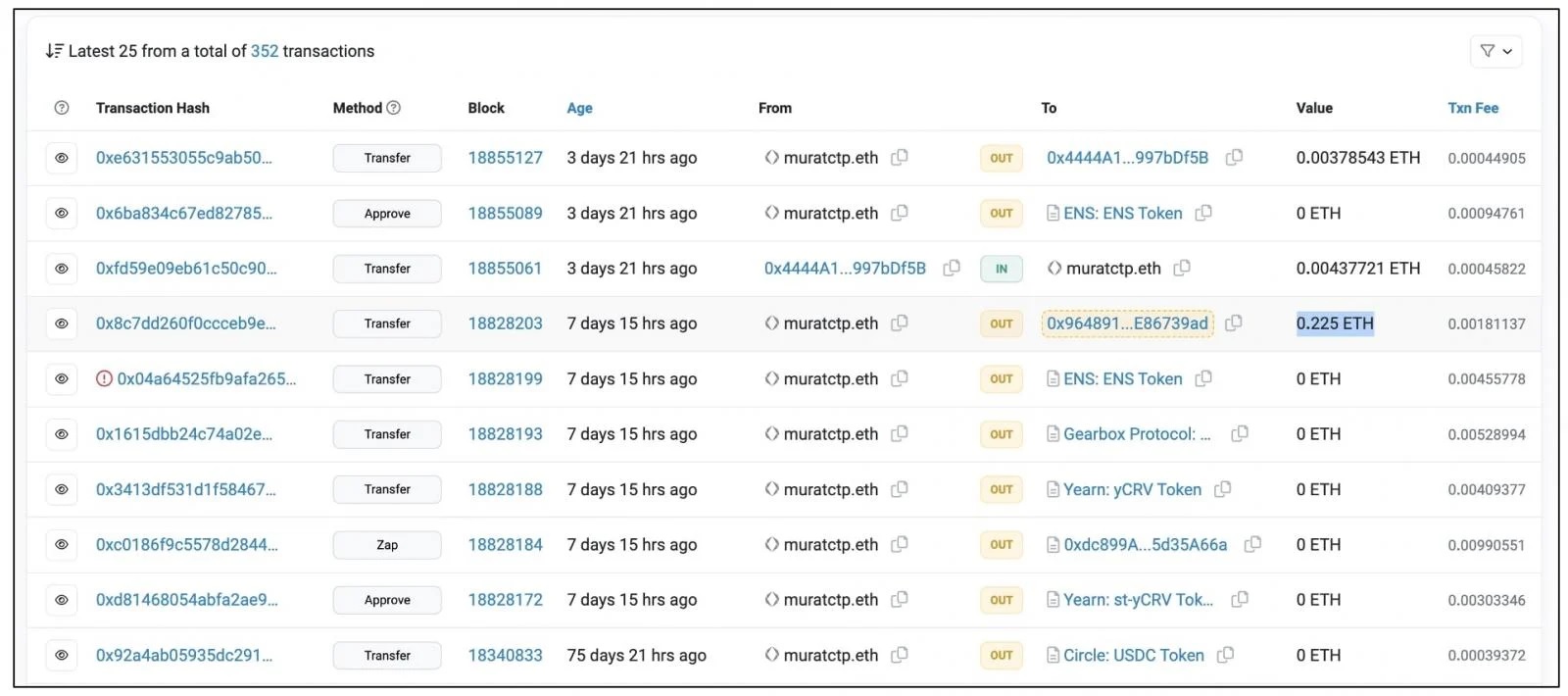

Mientras Çeliktepe compartía su horrible experiencia en las redes sociales, buscó ayuda de la comunidad para comprender la mecánica del ataque. A pesar de examinar el código en los repositorios de GitHub, sigue sin estar seguro de cómo se violó su billetera MetaMask. Es preocupante que incluso sin mantener la frase secreta de recuperación de MetaMask en su computadora, el ataque resultó en un saldo de Ethereum agotado.

Respuesta comunitaria y teorías propuestas

El pedido de ayuda del desarrollador atrajo tanto a miembros genuinos de la comunidad como a criptobots oportunistas que ofrecían apoyo. Algunas opiniones de la comunidad sugirieron que los proyectos npm ejecutados por Çeliktepe pueden haber permitido al atacante implementar un shell inverso, abriendo posibles vulnerabilidades en la máquina del desarrollador.

Orientación generalizada por parte del mismo «reclutador»

En specific, Çeliktepe no es el único que es víctima de este esquema. Otros desarrolladores, incluidos el investigador de seguridad Bartu Bozkurt y Mehmet Selim, informaron acercamientos similares en LinkedIn por parte del mismo «reclutador». Bozkurt lo calificó como un “tipo de hackeo muy conocido”, indicando un esfuerzo sistemático y específico para explotar a desarrolladores web e investigadores de seguridad desprevenidos.

Precaución para la comunidad

El incidente sirve como un claro recordatorio para que los desarrolladores world wide web y los investigadores de seguridad permanezcan atentos a las ofertas de trabajo fraudulentas en plataformas profesionales. Se recomienda completar cualquier ejercicio de trabajo para llevar a casa en una máquina separada (digital), separada del dispositivo principal, como medida de precaución para protegerse contra posibles estafas. A medida que la comunidad lucha por comprender las complejidades de este elaborado ataque, la conciencia y la precaución colectivas se vuelven cruciales para frustrar tales planes maliciosos.