Un actor de amenazas con posibles conexiones con el grupo Evilnum de Rusia, motivado financieramente, está apuntando a usuarios en foros de comercio de criptomonedas en línea a través de un error ahora parcheado en la popular utilidad de compresión y archivo de archivos WinRAR.

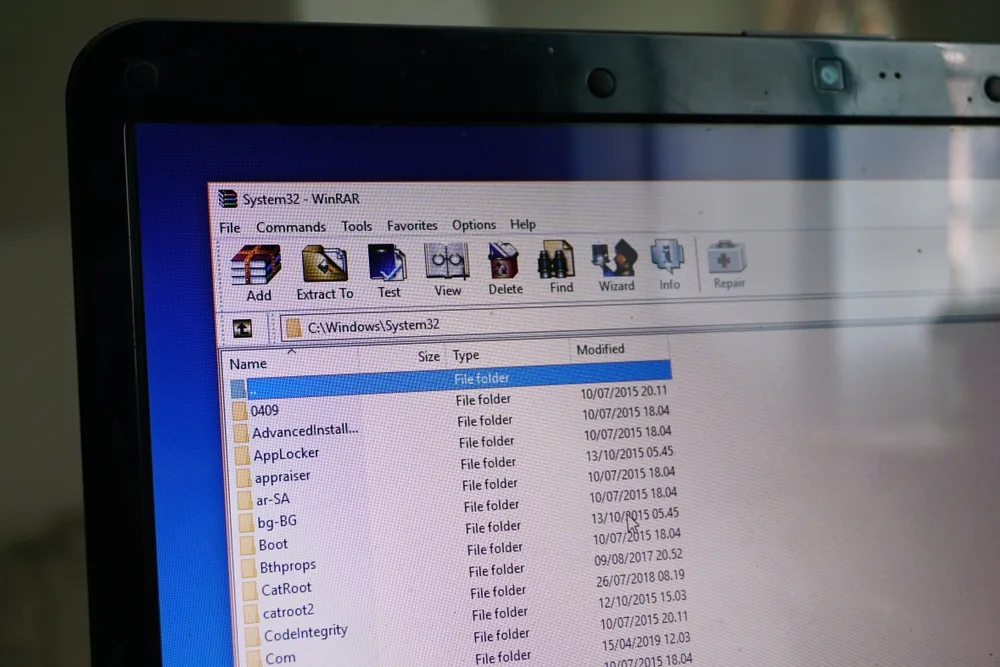

El error, rastreado como CVE-2023-38831, permitió a los atacantes ocultar código malicioso en archivos zip disfrazados de «.jpg», «.txt» y otros formatos de archivo, y luego distribuirlos en foros de comercio de criptomonedas en línea.

Campaña de meses de duración

Los ataques han estado ocurriendo al menos desde abril, unos tres meses antes de que los investigadores de Team-IB descubrieran la vulnerabilidad y la informaran a Rarlab, la empresa que desarrolla y distribuye WinRAR.

Rarlab emitió un parche beta para el problema el 20 de julio y una versión actualizada de WinRAR (versión 6.23) el 2 de agosto. Aun así, al menos 130 sistemas en foros que la gente usa para intercambiar criptomonedas siguen infectados, dijo Team-IB en un informe esta semana. El proveedor de seguridad instó a los usuarios de WinRAR (actualmente estimados en 500 millones) a instalar la nueva versión de inmediato para mitigar su exposición a ataques dirigidos a la vulnerabilidad.

Los investigadores de Group-IB descubrieron la vulnerabilidad de día cero en WinRAR cuando investigaban la actividad de amenazas relacionada con DarkMe, un troyano de acceso remoto que el proveedor de seguridad NSFocus descubrió por primera vez el año pasado y atribuyó a Evilnum. El malware incluye una variedad de funciones para espiar objetivos o usarlo como cargador de otro malware. NSFocus observó que el grupo Evilnum implementaba DarkMe en ataques dirigidos a casinos en línea y plataformas comerciales en varios países.

La vulnerabilidad que encontró Team-IB surgió de cómo WinRAR procesa el formato de archivo zip. Básicamente, les dio a los atacantes una forma de ocultar varios tipos de herramientas de malware en archivos zip y distribuirlos a los sistemas de destino. Los investigadores de Team-IB observaron que el actor de amenazas entregaba al menos tres familias de malware de esta manera: DarkMe, GuLoader y Remcos RAT.

Luego, el actor de amenazas distribuyó los archivos zip armados en al menos ocho foros públicos que los comerciantes en línea utilizan regularmente para compartir información y discutir temas de interés mutuo.

Archivos Zip armados

En la mayoría de los casos, el adversario adjuntó el archivo zip cargado de malware a una publicación del foro o en mensajes privados a otros miembros del foro. El tema de las publicaciones tendía a ser algo que captaría la atención de un miembro del foro. Por ejemplo, en una publicación, el actor de amenazas pretendía ofrecer su mejor estrategia private para comerciar con bitcoin y adjuntó el archivo zip malicioso a esa publicación. Group-IB dice que también observó que el actor de amenazas obtuvo acceso a cuentas de foros e insertó su malware en hilos de discusión existentes.

En algunos casos, el atacante distribuyó los archivos zip a través de un servicio gratuito de almacenamiento de archivos llamado catbox.moe.

Una vez instalado en un sistema, el malware obtuvo acceso a las cuentas comerciales de la víctima y ejecutó transacciones no autorizadas para retirar fondos.

En algunas ocasiones, los administradores del foro se dieron cuenta de que se distribuían archivos maliciosos a través de sus sitios e intentaron advertir a los miembros sobre la amenaza. A pesar de estas advertencias, el actor de amenazas continuó publicando publicaciones en el foro con archivos adjuntos maliciosos. «Nuestros investigadores también vieron evidencia de que los actores de amenazas pudieron desbloquear cuentas que fueron deshabilitadas por los administradores del foro para continuar propagando archivos maliciosos, ya sea publicando amenazas o enviando mensajes privados», dijo Group-IB.

Según el proveedor de seguridad, mientras que el troyano DarkMe sugiere que Evilnum está asociado con la campaña, el propio Team-IB no ha podido atribuir los ataques WinRAR definitivamente al grupo de amenazas.