LOS ÁNGELES, CA – 28 de marzo: El subdirector del FBI a cargo de la oficina local de Los Ángeles … [+]

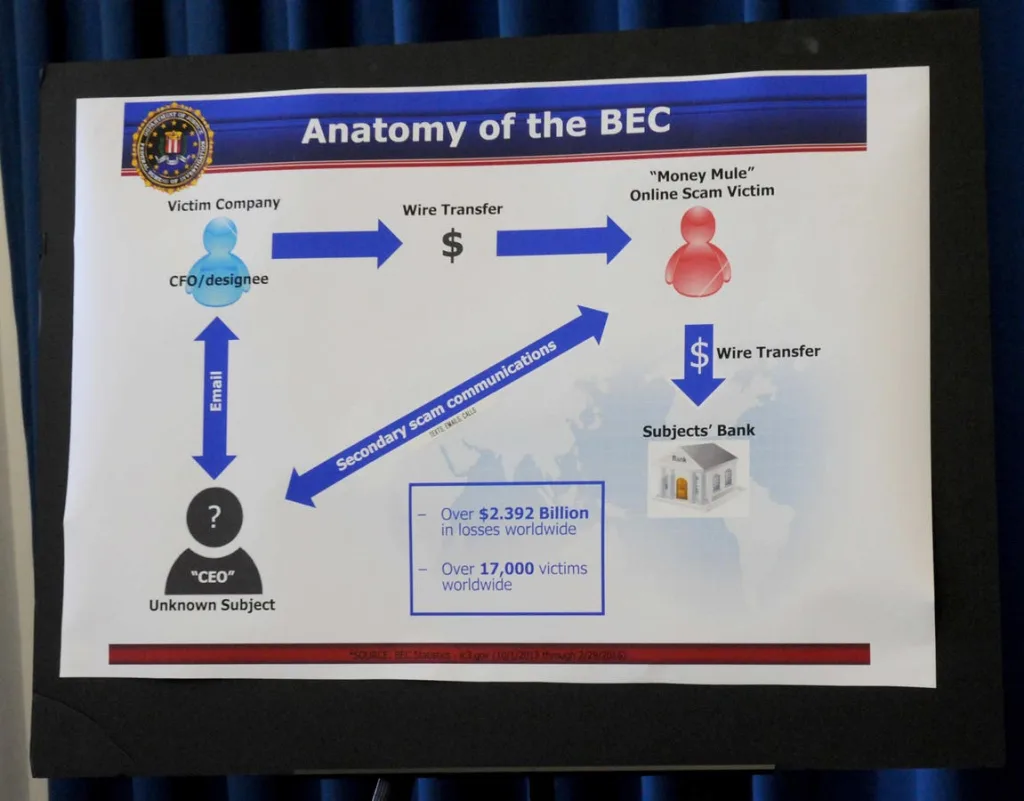

El Business Email Compromise (BEC) es una estafa perpetrada por estafadores que, utilizando tácticas de ingeniería social, se hacen pasar por ejecutivos de empresas o proveedores de confianza para atraer a los empleados de sus empresas objetivo para que transfieran fondos a los estafadores. El FBI comenzó a rastrear el (BEC) por primera vez en 2013 y la estafa se ha hecho cada vez más grande cada año. El FBI informa que entre octubre de 2013 y diciembre de 2023 hubo 305.033 incidentes del BEC a nivel nacional e internacional con pérdidas estimadas en 55.499.915.582 dólares.

El BEC es una estafa que ofrece igualdad de oportunidades y está dirigida tanto a pequeñas empresas como a grandes corporaciones y se han reportado incidentes en todos los estados y en 186 países.

Cómo funciona la estafa

Como tantas estafas y violaciones de datos, el BEC comienza con un correo electrónico de phishing o, más específicamente, de phishing dirigido a un empleado de la empresa, que lo incita a descargar un archivo adjunto o hacer clic en un enlace que descarga malware que permite al ciberdelincuente infiltrarse en las redes informáticas de la empresa objetivo. Estos correos electrónicos iniciales al empleado de la empresa objetivo se han vuelto cada vez más convincentes gracias al uso de IA, que permite al ciberdelincuente recopilar información sobre a quién debe dirigirse, así como obtener información para personalizar el correo electrónico y hacerlo más convincente. Una vez que se han violado las redes informáticas de la empresa objetivo, los ciberdelincuentes pueden recopilar información para utilizarla para formular correos electrónicos convincentes que parecen ser de un ejecutivo de alto rango de la empresa enviados a un empleado con autoridad para transferir fondos indicándole al empleado que transfiera fondos. dinero a una cuenta que parece legítima, pero que en realidad está controlada por el ciberdelincuente. A menudo, el correo electrónico puede en realidad provenir de la cuenta del director financiero u otro funcionario del que parece provenir, porque el ciberdelincuente ha logrado piratear y apoderarse de la cuenta del ejecutivo de alto rango. Como parte del proceso de lavado de dinero, estos fondos suelen pasar a través de bancos del Reino Unido, Hong Kong, China, México y los Emiratos Árabes Unidos.

Nuevos desarrollos

Como todas las estafas, el BEC ha evolucionado a medida que la tecnología ha evolucionado y en uno de los desarrollos más recientes, en lugar de tener que lavar los fondos de un banco a otro, el ciberdelincuente ordena que los fondos se transfieran a una cuenta de custodia de criptomonedas donde los fondos se convierten inmediatamente en criptomonedas difíciles de seguir.

En otra evolución del BEC relacionada con la IA, se está utilizando tecnología de clonación de voz y deepfake para perpetrar la estafa. En 2019, el Wall Street Journal informó del primer incidente de este tipo de BEC en el que el director ejecutivo de una empresa energética del Reino Unido transfirió 243.000 dólares en respuesta a una llamada telefónica en la que creía que estaba hablando con el director ejecutivo de la empresa matriz alemana de su empresa.

Un año después, como informó Forbes, se volvió a utilizar una tecnología de clonación de voz para convencer al director de una sucursal de una empresa japonesa de que transfiriera 35 millones de dólares a los estafadores de BEC.

A juzgar por el creciente número de incidentes del BEC, parece que muchas empresas no están tomando las medidas necesarias para protegerse de este delito, aunque los protocolos que las empresas deberían implementar no son particularmente costosos, como establecer un proceso de aprobación para grandes transacciones que requerirían que dos o más ejecutivos aprobaran grandes transferencias electrónicas; el uso de múltiples medios de comunicación para verificar las transferencias electrónicas solicitadas y la confirmación por teléfono para las solicitudes de transferencias electrónicas que llegan a través de correos electrónicos y la confirmación por correo electrónico para las solicitudes de transferencias electrónicas que llegan por teléfono.

Finalmente, una de las mejores cosas que todas las empresas deberían hacer para protegerse de todo tipo de estafas y delitos cibernéticos es aumentar la educación de sus empleados sobre cómo funciona la ingeniería social para aprender a reconocerla y no ser víctimas de ella.