Los investigadores de ciberseguridad del Equipo de Respuesta a Emergencias Globales (GERT) de Kaspersky han identificado que el malware NKAbuse se dirige activamente a dispositivos en Colombia, México y Vietnam.

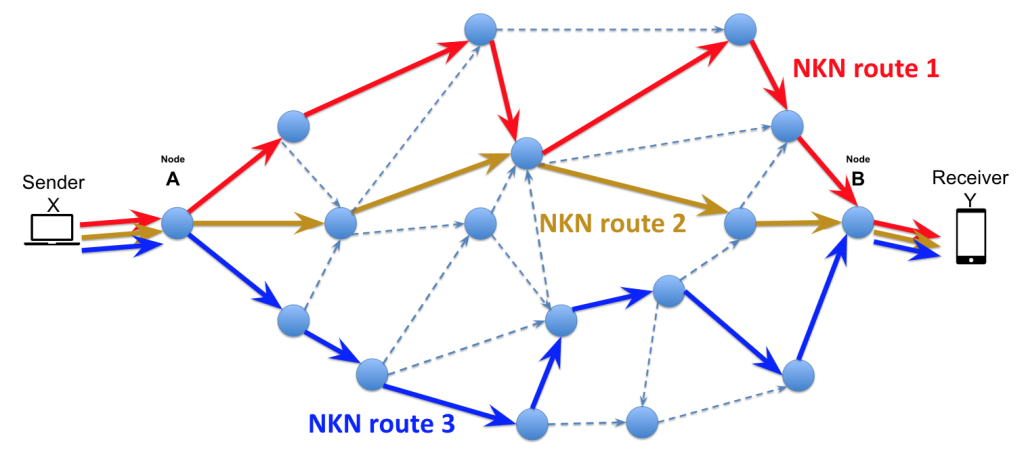

El Equipo World wide de Respuesta a Emergencias (GERT) de Kaspersky ha descubierto una nueva amenaza de malware multiplataforma que utiliza tácticas innovadoras para secuestrar a las víctimas. El malware, denominado NKAbuse, utiliza la tecnología New Variety of Network (NKN), un protocolo de crimson peer-to-peer impulsado por blockchain para propagar su infección.

NKAbuse es una puerta trasera basada en Go que se utiliza como botnet para apuntar a escritorios Linux y potencialmente a dispositivos IoT. El malware permite a los atacantes lanzar ataques de denegación de servicio distribuido (DDoS) o lanzar troyanos de acceso remoto (RAT).

Vale la pena señalar que la puerta trasera se basa en NKN para el intercambio de datos anónimo pero confiable. Para su información, NKN es un protocolo de código abierto que permite el intercambio de datos entre pares a través de una cadena de bloques pública con más de 60.000 nodos activos. Su objetivo es proporcionar una alternativa descentralizada a los métodos de cliente a servidor preservando al mismo tiempo la velocidad y la privacidad.

La botnet puede llevar a cabo ataques de inundación utilizando los 60.000 nodos oficiales y enlaces a sus servidores C2 (comando y management). Cuenta con un extenso arsenal de ataques DDoS y múltiples funciones para convertirlo en una poderosa puerta trasera o RAT.

El implante de malware crea una estructura llamada «Heartbeat» que se comunica con el maestro del bot regularmente. Almacena información sobre el host infectado, incluido el PID de la víctima, la dirección IP, la memoria libre y la configuración precise.

Los investigadores de Kaspersky descubrieron NKAbuse mientras investigaban un incidente dirigido a uno de sus clientes en el sector financiero. Un examen más detallado reveló que NKAbuse explota una antigua vulnerabilidad de Apache Struts 2 (rastreada como CVE-2017-5638).

La vulnerabilidad, según lo informado por Hackread.com en diciembre de 2017, permite a los atacantes ejecutar comandos en el servidor usando un encabezado «shell» y Bash y luego ejecutar un comando para descargar el script inicial.

NKAbuse aprovecha el protocolo NKN para comunicarse con el maestro del bot y enviar/recibir información. Crea una nueva cuenta y un multicliente para enviar/recibir datos simultáneamente de varios clientes.

La cuenta NKN se inicializa con una cadena de 64 caracteres que representa la clave pública y la dirección remota. Una vez configurado el cliente, el malware establece un controlador para aceptar mensajes entrantes, que contiene 42 casos, cada uno de los cuales realiza diferentes acciones según el código enviado.

Los investigadores observaron que los atacantes explotaron la falla de Struts 2 utilizando una prueba de concepto disponible públicamente. Ejecutaron un script de shell remoto, determinaron el sistema operativo de la víctima e instalaron una carga útil de segunda etapa. Utilizando la versión amd64 de NKAbuse, el ataque logró persistencia mediante trabajos cron.

“Este implante en distinct parece haber sido diseñado meticulosamente para su integración en una botnet, pero puede adaptarse para funcionar como puerta trasera en un host específico y su uso de la tecnología blockchain garantiza confiabilidad y anonimato, lo que indica el potencial de expansión de esta botnet. constantemente a lo largo del tiempo, aparentemente desprovisto de un controlador central identificable”.

Equipo World de Respuesta a Emergencias (GERT) de Kaspersky

NKAbuse no tiene funcionalidad de autopropagación y puede apuntar al menos a ocho arquitecturas diferentes, aunque Linux es la prioridad. Una implantación exitosa puede provocar compromiso de datos, robo, administración remota, persistencia y ataques DDoS.

Por ahora, sus operadores se centran en infectar dispositivos en Colombia, México y Vietnam. Sin embargo, los investigadores sospechan de su potencial de expansión con el tiempo.

ARTÍCULOS RELACIONADOS

- Administrador de descargas gratuito Sitio empujado al ladrón de contraseñas de Linux

- Nuevo RAT Krasue de Linux vinculado a XorDdos dirigido a empresas de telecomunicaciones

- Hackers de Hamas atacan a israelíes con el nuevo malware Wiper BiBi-Linux

- Kinsing Crypto Malware llega a los sistemas Linux a través de un fallo de Apache ActiveMQ

- La vulnerabilidad de Looney Tunables en Linux expone a millones de sistemas a ataques