Los investigadores de Checkmarx descubrieron malware PyPI haciéndose pasar por herramientas de billetera criptográfica. Estos paquetes maliciosos robaron claves privadas y frases de recuperación, apuntando a billeteras como Metamask, Trust Wallet y Exodus.

Los investigadores de ciberseguridad de Checkmarx descubrieron una serie de nuevos ataques a la cadena de suministro que explotaban el índice de paquetes de Python (PyPI) en septiembre de 2024 utilizando paquetes maliciosos para atacar carteras de criptomonedas.

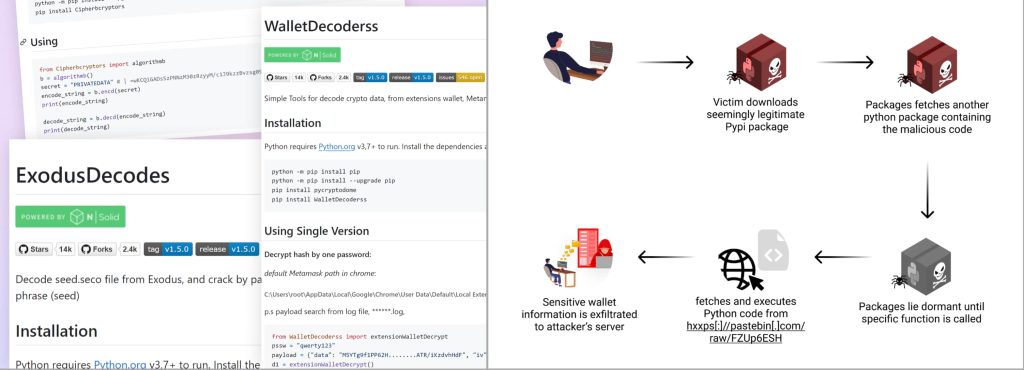

El ataque involucró a un nuevo usuario de la plataforma que subió varios paquetes maliciosos diseñados para robar datos confidenciales de la billetera, incluidas claves privadas y frases mnemotécnicas. Estos paquetes identificados como “AtomicDecoderss”, “TrustDecoderss”, “WalletDecoderss” y “ExodusDecodes” estaban dirigidos a billeteras de criptomonedas, incluidas Atomic, Trust Wallet, Metamask, Ronin, TronLink y Exodus.

Según Checkmarx informe compartido con Hackread.com antes de su publicación el martes, cada paquete venía con un archivo README escrito profesionalmente, completo con instrucciones de instalación, ejemplos de uso e incluso «mejores prácticas» para entornos virtuales.

Aún más preocupante es que estos documentos incluían estadísticas falsas, lo que hacía que los paquetes parecieran proyectos populares y bien mantenidos, aumentando así su credibilidad y su número de descargas.

Una de las tácticas clave utilizadas por el atacante fue la distribución de funcionalidad entre múltiples dependencias. Seis de los paquetes maliciosos dependían de una dependencia llamada «cipherbcryptors», que contenía el código malicioso principal. En el contexto de un ciberataque, las dependencias se refieren a cualquier componente, sistema, software o servicio de terceros externo del que depende una organización para funcionar correctamente.

Un análisis más detallado reveló que los actores de amenazas ofuscaron en gran medida el código dentro del paquete «cipherbcryptors», lo que dificultó que las herramientas de seguridad automatizadas y los investigadores de ciberseguridad identificaran su intención maliciosa.

A diferencia de otros, estos paquetes maliciosos no comenzaron a infectar el dispositivo inmediatamente después de la instalación. En cambio, permanecían inactivos hasta que el usuario intentaba utilizar determinadas funciones. Una vez que el usuario comenzaba a utilizar una de las funciones anunciadas por los actores de la amenaza, el malware se activaba y accedía a la billetera de criptomonedas del usuario objetivo.

Luego robó información importante, como claves privadas y frases de recuperación, necesarias para controlar y acceder a las carteras de criptomonedas. Luego, la información robada fue codificada y enviada a un servidor controlado por el atacante.

El impacto de este tipo de ataque a la cadena de suministro puede ser grave para las víctimas. Con acceso a claves privadas y frases de recuperación, los atacantes pueden vaciar rápidamente las carteras de criptomonedas. Debido a la naturaleza irreversible de las transacciones blockchain, una vez que se roban los fondos, recuperarlos es casi imposible.

Por lo tanto, los desarrolladores de software y los usuarios desprevenidos deben tener cuidado con tales ataques, especialmente al descargar paquetes de la plataforma PyPI, particularmente aquellos que ofrecen servicios relacionados con criptomonedas e incluyen acceso a billeteras. Formación en ciberseguridad para empleados También es importante para defenderse de estos ataques, haciendo de la protección una cuestión de sentido común.

TEMAS RELACIONADOS

- OpenSSF lanza repositorio de paquetes maliciosos

- El malware PyPI que roba criptomonedas afecta tanto a usuarios de Windows como de Linux

- PyPI suspende nuevos proyectos y usuarios debido a paquetes maliciosos

- Los piratas informáticos aprovechan PyPI para infiltrarse en sistemas con paquetes Python

- El malware Luna Grabber ataca a los desarrolladores de Roblox a través de paquetes npm