Los investigadores de ciberseguridad han identificado varias estafas de «cripto romance» que se aprovechan de las aplicaciones fraudulentas que se abrieron paso en la tienda de aplicaciones de Apple y Google Play Keep.

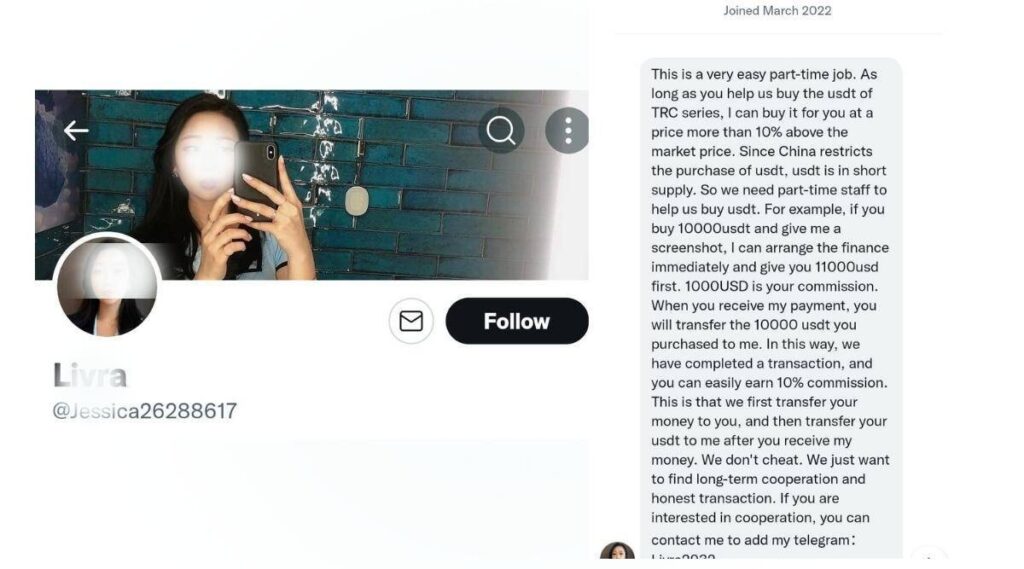

Si abre solicitudes de mensajes privados en cualquier plataforma de redes sociales, es muy probable que haya al menos una cuenta esperando para desviar su dinero utilizando algún tipo de estafa criptográfica. Agregue el Día de San Valentín y las strategies de romance y lo que tiene es una mezcla bastante volátil. Así es como los estafadores intentan defraudar a las víctimas utilizando «estafas de romance criptográfico» y cómo puede detectarlos.

Has agotado tu

límite mensual de historias gratis.

Para continuar leyendo,

simplemente regístrate o inicia sesión

Necesitas una suscripción para leer esta historia. Obtenga acceso completo a la cobertura de Categorical Funds, ahora también con program mensual

Este artículo quality es gratis por ahora.

Regístrate para seguir leyendo esta historia.

Este contenido es exclusivo para nuestros suscriptores.

Suscríbase para obtener acceso ilimitado a las historias exclusivas y premium de The Indian Convey.

Este contenido es exclusivo para nuestros suscriptores.

Suscríbase ahora para obtener acceso ilimitado a las historias exclusivas y high quality de The Indian Specific.

Indianexpress.com informó anteriormente sobre una variedad de estafas de romance criptográfico en las que los estafadores se hacen pasar por mujeres que tienen un interés romántico en las víctimas para robar criptomonedas de sus billeteras utilizando varios métodos. Estas estafas generalmente involucran algún tipo de asesoramiento de inversión fraudulento o enlaces maliciosos a aplicaciones y sitios web que pueden agotar las billeteras de criptomonedas de la víctima.

La firma de seguridad cibernética Sophos publicó el martes sus nuevos hallazgos sobre tales estafas de romance criptográfico en su informe sobre aplicaciones comerciales fraudulentas que se cuelan en las tiendas de aplicaciones móviles. En el informe, Sophos detalla dos aplicaciones falsas de romance criptográfico, Ace Pro y MBM_BitScan, que eludieron con éxito los protocolos de seguridad de Apple. Sophos notificó tanto a Apple como a Google sobre aplicaciones fraudulentas en sus plataformas, que desde entonces se han eliminado.

Según Jagadeesh Chandraiah, investigador sénior de amenazas en Sophos, antes de tales aplicaciones, los estafadores solían usar técnicas alternativas para convencer a las víctimas de que descargaran aplicaciones ilegítimas de Apple iphone que no estaban autorizadas por la tienda de Apple. Pero ese tipo de ataque requería aptitud con la ingeniería social, lo cual no es fácil. Pero al obtener tales aplicaciones fraudulentas en las tiendas de aplicaciones, los estafadores aumentan enormemente el tamaño de su grupo objetivo de víctimas, especialmente porque la mayoría de los usuarios confían inherentemente en Apple.

Cómo funciona la última estafa de romance criptográfico

En una estafa detectada por Sophos, los estafadores crearon y mantuvieron activamente un perfil de Fb falso de una mujer representada con un estilo de vida lujoso en Londres. Los estafadores usaron esto para establecer una relación con la víctima antes de sugerir que descargaran la aplicación Ace pro fraudulenta.

En la tienda de aplicaciones, Ace Pro se describió como un escáner de código QR, pero en realidad era una plataforma de comercio criptográfica falsa. Una vez que un usuario abre la aplicación, ve una interfaz comercial que hace que parezca que puede depositar y retirar dinero y criptomonedas. Pero una vez que depositan dinero, va directamente al estafador.

Los investigadores de Sophos creen que la aplicación eludió la seguridad de la Application Retail outlet al conectarse a un sitio web remoto y benigno cuando se envió originalmente para su revisión. Este dominio incluía un código para escanear QR para que los revisores lo vieran legítimo. Pero una vez que se aprobó la aplicación, los estafadores redirigieron la aplicación a un dominio registrado en Asia. Luego, este dominio envía una solicitud para obtener contenido de otro host, que finalmente contiene la interfaz comercial falsa.

La aplicación MBM_BitScan también está disponible en Android, pero en Google Play Store se conoce como BitScan. Tanto MBM_BitScan como Ace Pro utilizan la misma infraestructura de again-finish que se parece a una firma de cifrado japonesa legítima. La mayor parte del contenido malicioso está alojado en una interfaz website, lo que dificulta que los principales revisores de Google Engage in lo detecten como fraudulento.

Cómo detectar estafas de romance criptográfico y mantenerse a salvo de ellas

Una de las cosas que hace que las estafas criptográficas sean tan peligrosas es que es difícil localizar y rastrear las billeteras que los estafadores usan para manejar las criptomonedas que estafaron a las víctimas. Entonces, la mejor cura para una criptografía es evitar que realmente suceda.

El adagio «No hay tal cosa como un almuerzo free of charge» funciona aquí. Sea lo más escéptico posible sobre las personas desconocidas que se le acercan en línea. Asegúrese de no hacer clic en ningún enlace ni de descargar ninguna aplicación desconocida que la gente le envíe. Además, sea inteligente con las credenciales de su billetera y nunca comparta su frase semilla criptográfica o frase de recuperación con nadie.

© IE On the net Media Services Pvt Ltd