Una empresa de ciberseguridad informó ayer que un grupo de notorios piratas informáticos de Corea del Norte pudo robar 3 mil millones de dólares en criptomonedas de los usuarios al idear un juego blockchain falso. Kaspersky Lab dijo que el Grupo Lazarus aprovechó una vulnerabilidad clave en el navegador Google Chrome que les permitió vaciar las billeteras criptográficas de sus víctimas.

Grupo Lazarus: atraco criptográfico de 3 mil millones de dólares

Se informó que los piratas informáticos norcoreanos utilizaron el juego falso para robar más de 3 mil millones de dólares en criptomonedas, una operación que el grupo llevó a cabo con éxito en un período de seis años, de 2016 a 2022.

El atraco es la consecuencia adversa de que Google no solucionó una vulnerabilidad en el navegador Chrome.

Mientras tanto, un detective de blockchain que llevó a cabo una investigación separada descubrió que el Grupo Lazarus ejecutó 25 ataques de piratería, lavando criptomonedas por valor de 200 millones de dólares.

También descubrió la existencia de una red de desarrolladores en Corea del Norte que trabaja para proyectos de criptomonedas «establecidos». La red supuestamente recibe un sueldo mensual de 500.000 dólares.

El dudoso plan de juego

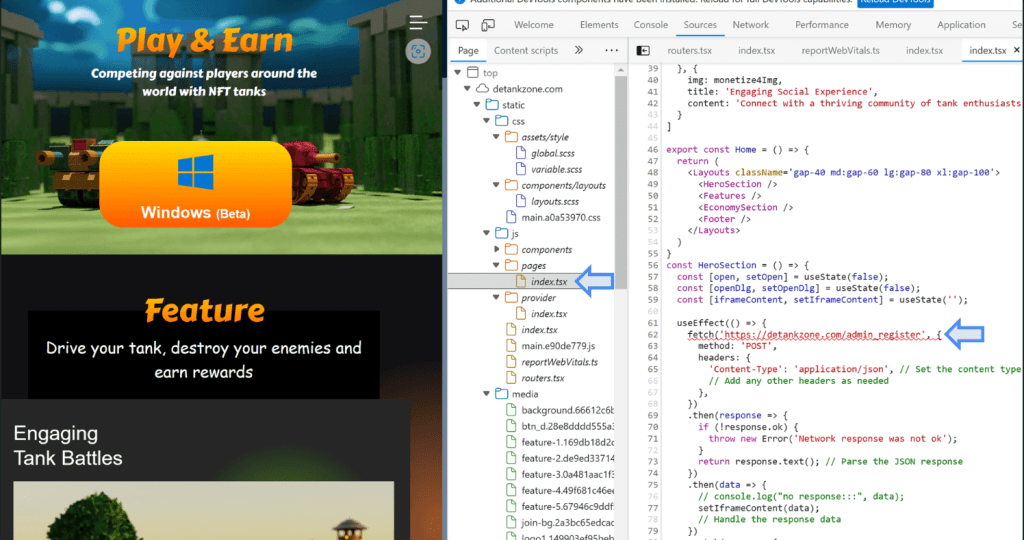

Vasily Berdnikov y Boris Larin, analistas de Kaspersky Labs, dijeron que el Grupo Lazarus creó un juego falso llamado DeTankZone o DeTankWar que gira en torno a tokens no fungibles (NFT) para desviar las billeteras criptográficas de sus víctimas.

Los analistas revelaron que los piratas informáticos aprovecharon la vulnerabilidad de día cero del navegador Chrome en su acto sin escrúpulos.

Website appearance and the hidden exploit loader. Source: Kaspersky Lab

Berdnikov y Larin explicaron que los piratas informáticos utilizaron el juego falso para persuadir a sus víctimas y las llevaron a un sitio web malicioso, que inyectaba malware en sus ordenadores llamado Manuscript.

Con el uso de Manuscript, los piratas informáticos pudieron corromper la memoria de Chrome, lo que les permitió obtener las contraseñas de los usuarios, los tokens de autenticación y todo lo que necesitaban para robar las criptomonedas de sus víctimas involuntarias.

12 días para resolver el problema

Los analistas de Kaspersky Lab descubrieron lo que estaba haciendo el Grupo Lazarus en mayo. Berdnikov y Larin inmediatamente transmitieron el problema a Google para que la plataforma pudiera solucionar la vulnerabilidad.

Sin embargo, Google no estaba preparado para abordar el problema de la vulnerabilidad de día cero y tardó 12 días en solucionarla.

Boris Larin, principal experto en seguridad de Kaspersky Lab, dijo que el notable esfuerzo invertido por el grupo de hackers en dicha campaña de piratería indica que el grupo tiene un plan ambicioso.

Larin señaló que lo que ha hecho el grupo podría tener un impacto más amplio de lo que se pensaba anteriormente.

El Grupo Lazarus es un recordatorio de que la batalla contra los piratas informáticos continúa. Las vulnerabilidades de Chrome enfatizaron que las plataformas siempre deben garantizar que sus medidas de seguridad estén actualizadas y estar atentos a las amenazas de ciberseguridad.

Imagen destacada de Le Parisien, gráfico de TradingView