Arriba: Ilustración de Seamartini/DepositPhotos.

Shiva Bissessar y Javed Samuel de Pinaka Consulting Limited evalúan el régimen de pago con criptomonedas y blockchain que impulsa los pagos de ransomware. Republicado con su permiso. Pinaka Consulting es una consultoría basada en seguridad de la información con especialización en moneda digital, blockchain y moneda digital del banco central (CBDC).

¿Qué tienen en común las siguientes entidades? ¿ANSA McAL, Massy Group, Beacon Insurance, Fiscalía General de Trinidad y Tobago y Servicios de Telecomunicaciones de Trinidad y Tobago (TSTT)? Desde 2020, todos han sido víctimas de incidentes cibernéticos que afectaron la prestación de sus servicios. Al menos tres de estas entidades han confirmado que su incidente estuvo relacionado con ransomware.

En el artículo de enero de 2023, “An Anatomy Of Crypto-Enabled Cybercrimes”, Cong et al, brindan información clave sobre tales ataques y citan fuentes que estiman que los daños globales de los ataques de ransomware alcanzarán los 30 mil millones de dólares para 2023 (https://wp. lancs.ac.uk/finec2023/files/2023/01/FEC-2023-017-Daniel-Rabetti.pdf). Usamos esta y otras fuentes junto con nuestros propios conocimientos sobre la utilización de una herramienta comercial de análisis de blockchain de Elliptic para presentar una introducción al ransomware e información sobre la actividad económica asociada con dichos ataques.

Etapas de ataque

Los grupos que llevan a cabo ataques de ransomware siguen un patrón de comportamiento establecido, por lo que conocer su identidad indicaría sus métodos en las distintas etapas de un ataque. Esto también revelaría, por ejemplo, los tipos de herramientas que utilizan para obtener acceso inicial a la red externa y luego a la red interna, moverse lateralmente en la red interna, escalar privilegios dentro de la red interna, escanear la infraestructura de la red interna y exfiltrar datos.

Una vez que se ejecutan estas etapas, el atacante cifra los archivos de la víctima utilizando una clave que solo ella conoce, lo que hace que estos archivos sean efectivamente inútiles ya que los sistemas de la víctima ya no pueden leerlos. Luego, los atacantes intentan extorsionar a la víctima a cambio de acceso a una herramienta que puede usarse para descifrar los archivos y hacerlos útiles nuevamente. Después de haber tenido operaciones incapacitadas por la pérdida de acceso a archivos críticos, la víctima se enfrenta a la opción de pagar el rescate o intentar restaurar sus sistemas de información a partir de copias de seguridad no infectadas.

La amenaza de la filtración de datos

Cong et al, señalan que desde 2019 está en juego una nueva tendencia de doble extorsión en la que el atacante puede tener una influencia adicional sobre la víctima mediante amenazas de filtrar archivos no cifrados a la web oscura. Como mínimo, esto sería una fuente de vergüenza y daño a la reputación de la víctima si la violación de seguridad se hiciera pública a través de dicha filtración. La privacidad de los datos de los empleados, clientes y proveedores de la cadena de suministro puede estar en riesgo si se produce dicha exposición pública de los datos.

Sabemos exactamente cómo se ve esto a raíz del reciente incidente en TSTT que fue llevado a cabo por el grupo RansomEXX donde hubo una discusión pública abierta sobre el contenido del volcado de datos con información de identificación personal (PII) de los clientes de la víctima. expuesto. Los autores desean enfatizar que se espera una divulgación responsable por parte de los profesionales que manejan e informan sobre dichos datos, de modo que las víctimas y sus partes interesadas no se sientan aún más perjudicadas por el hecho de que los detalles de sus datos se discutan abiertamente en foros públicos. Se deben emplear métodos para ocultar la PII de las víctimas al informar tales incidentes.

Demanda de rescate y posible pago.

El pago se exige en criptomonedas, como Bitcoin, dado que es fácilmente transferible a través de Internet y evita desafíos cambiarios transfronterizos. Es posible que existan negociaciones en las que la víctima contrata un equipo de respuesta a incidentes para brindar experiencia e intentar ganar tiempo y reducir el monto del rescate exigido. La decisión de pagar corresponde a la víctima; sin embargo, las listas de sanciones pueden desempeñar un papel en el proceso de toma de decisiones. En el caso del grupo de ransomware Conti, después de declarar públicamente su lealtad a Rusia en 2022, después de la invasión de Ucrania, los posibles pagos a Conti adquirieron una naturaleza ilícita dado el estatus de sanción de Rusia. Al final, Conti tuvo que cerrar, pero se sospecha que las filiales del grupo siguen operando.

Análisis de blockchain en ransomware

Una vez realizado el pago, la víctima debería recibir herramientas de descifrado que puede utilizar para descifrar sus archivos cifrados; Sin embargo, esto no está garantizado. De las filtraciones que eventualmente siguen a los ataques de ransomware, podemos deducir que no todas las víctimas pagan. Cuando se produce el pago, existe la posibilidad de seguir el rastro de la criptomoneda hasta las billeteras asociadas con el grupo de ransomware y sus afiliados.

El FBI pudo utilizar análisis de blockchain como parte de su investigación para rastrear los 75 Bitcoin que se pagaron a Darkside en 2021 y finalmente recuperó 63,7 Bitcoin o 2,3 millones de dólares. Este pago estuvo relacionado con el ataque al Colonial Pipeline, que resultó en la interrupción de 5500 millas de operaciones del oleoducto, lo que en última instancia afectó negativamente a los consumidores en la costa este y provocó la declaración del estado de emergencia en más de 17 estados de EE. UU. El 45% de la operación del oleoducto en EE.UU. se vio afectada.

REvil/Sodinokibi

En 2020, el grupo de ransomware REvil/Sodinokibi evadió las medidas de seguridad empleadas en ANSA McAL que afectaron las operaciones tanto en Trinidad y Tobago como en Barbados. Usando una herramienta comercial de análisis de blockchain de Elliptic, podemos ver un grupo de direcciones de billetera en la red Bitcoin asociadas con REvil/Sodinokibi, lo que revela actividad que se remonta a 2019, cuando se formó el grupo.

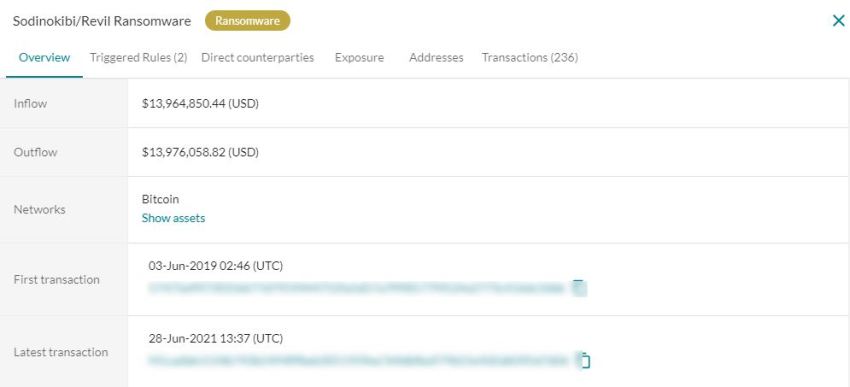

Herramienta elíptica que muestra 14 millones de dólares de entradas y salidas al grupo REvil desde 2019

El valor atribuido a este grupo particular de billeteras muestra entradas de 14 millones de dólares y salidas de 13,9 millones de dólares desde la primera transacción en junio de 2019 hasta la última transacción en junio de 2021. Cong et al, atribuyen 282 víctimas al grupo REvil/Sodinokibi durante el período. Mayo de 2020 a junio de 2021. Estiman además que el valor total en dólares recibido por este grupo, para el período de 2021 a 2022, los ubica en cuarto lugar en términos de grupos de ransomware que reciben dicho valor. En el mismo período, el grupo Conti es el número uno y se estima que recibió 50,9 millones de dólares.

Si observamos algunas de las actividades ilícitas identificadas dentro de la herramienta Elliptic atribuible a REvil/Sodinokibi, podemos destacar una transacción de 11 millones de dólares de una fuente desconocida que también tuvo una transacción simultánea pero mucho más pequeña de 6,4 mil dólares con Conti.

A escala global, los actores del ransomware se consideran una grave amenaza para las operaciones que dependen de Internet. En noviembre de 2021, un esfuerzo internacional de aplicación de la ley, llevado a cabo por 17 países, incluida INTERPOL, denominado Operación GoldDust, resultó en la eliminación del grupo de ransomware REvil/Sodinokibi y su infraestructura. Casi simultáneamente, el Departamento de Justicia de Estados Unidos emitió una recompensa de 10 millones de dólares por información que condujera a la captura de los líderes de REvil/Sodinokibi.

Conclusión

Aunque aparentemente ya no existe, deberíamos preocuparnos de que el cuarto grupo de ransomware más grande de 2021 a 2022 haya ejecutado un ataque a un gran conglomerado caribeño. El creciente número de incidentes cibernéticos que estamos viendo en entidades más grandes debería hacernos sentir aprensivos sobre lo que puede estar sucediendo en las pequeñas y medianas empresas. El ataque más reciente de RansomEXX a TSTT también es motivo de inquietud ya que, según TrendMicro, se sabe que este grupo se dirige específicamente a sus víctimas; La evidencia de esta planificación previa son los nombres de las víctimas que se encontraron codificados en binarios durante los análisis forenses posteriores al ataque.

Estas preocupaciones deben ser reconocidas por las entidades corporativas mientras preparan su respuesta al creciente riesgo de incidentes cibernéticos. Es un requisito contar con una función de seguridad de la información dedicada dentro de su organización que pueda prestar atención no solo a la tecnología, sino también a las dimensiones de las personas y los procesos. Se debe crear conciencia desde cero hasta el C-Suite y los miembros de la junta directiva, ya que el acceso inicial a una red puede ser un correo electrónico de phishing.

A raíz del incidente del Colonial Pipeline, se emitió una orden ejecutiva en Estados Unidos exigiendo mayor atención a la ciberseguridad nacional. ¿Se reconocerían estas amenazas a nivel local a nivel nacional, dado que estos ataques pueden paralizar la infraestructura crítica?

¿Debería ser este nuestro momento Colonial Pipeline?