Bytes generales

Los piratas informáticos extrajeron millones de dólares en monedas digitales de los cajeros automáticos de criptomonedas al explotar una vulnerabilidad de día cero, dejando a los clientes enganchados por pérdidas que no se pueden revertir, reveló el fabricante del quiosco.

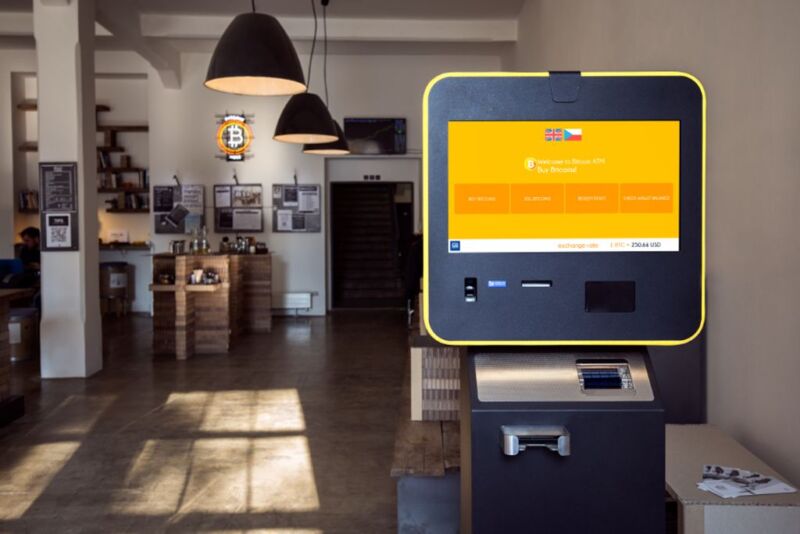

El atraco tuvo como objetivo los cajeros automáticos vendidos por Basic Bytes, una empresa con múltiples ubicaciones en todo el mundo. Estos BATM, abreviatura de cajeros automáticos de bitcoin, se pueden configurar en tiendas de conveniencia y otros negocios para permitir que las personas intercambien bitcoin por otras monedas y viceversa. Los clientes conectan los BATM a un servidor de aplicaciones criptográficas (CAS) que pueden administrar o, hasta ahora, que Basic Bytes podía administrar por ellos. Por razones que no están del todo claras, los BATM ofrecen una opción que permite a los clientes cargar films desde la terminal al CAS mediante un mecanismo conocido como interfaz de servidor maestro.

Se va se va se fue

Durante el fin de semana, General Bytes reveló que más de 1,5 millones de dólares en bitcoins se habían drenado de los CAS operados por la empresa y por los clientes. Para llevar a cabo el atraco, un actor de amenazas desconocido explotó una vulnerabilidad previamente desconocida que le permitió usar esta interfaz para cargar y ejecutar una aplicación Java maliciosa. Luego, el actor vació varias billeteras calientes de aproximadamente 56 BTC, con un valor aproximado de $ 1.5 millones. General Bytes reparó la vulnerabilidad 15 horas después de enterarse, pero debido a la forma en que funcionan las criptomonedas, las pérdidas eran irrecuperables.

Los funcionarios de Basic Bytes escribieron:

La noche del 17 al 18 de marzo fue el momento más desafiante para nosotros y algunos de nuestros clientes. Todo el equipo ha estado trabajando las 24 horas para recopilar todos los datos relacionados con la brecha de seguridad y está trabajando continuamente para resolver todos los casos para ayudar a los clientes a volver a estar en línea y continuar operando sus cajeros automáticos lo antes posible. Nos disculpamos por lo sucedido y revisaremos todos nuestros procedimientos de seguridad y actualmente estamos haciendo todo lo posible para mantener a flote a nuestros clientes afectados.

La publicación decía que el flujo del ataque fue:

1. El atacante identificó una vulnerabilidad de seguridad en la interfaz de servicio principal que utilizan los BATM para cargar films en el CAS.

2. El atacante escaneó el espacio de direcciones IP administrado por el host de la nube DigitalOcean Ocean para identificar los servicios CAS en ejecución en los puertos 7741, incluido el servicio Normal Bytes Cloud y otros operadores de BATM que ejecutan sus servidores en Digital Ocean.

3. Aprovechando la vulnerabilidad, el atacante cargó la aplicación Java directamente en el servidor de aplicaciones utilizado por la interfaz de administración. El servidor de aplicaciones estaba, de forma predeterminada, configurado para iniciar aplicaciones en su carpeta de implementación.

Una vez que la aplicación maliciosa se ejecutó en un servidor, el actor de la amenaza pudo (1) acceder a la foundation de datos, (2) leer y descifrar las claves API codificadas necesarias para acceder a los fondos en las carteras e intercambios activos, (3) transferir fondos de las carteras activas a una billetera controlada por el actor de amenazas, (4) descargar nombres de usuario y hash de contraseñas y desactivar 2FA, y (5) acceder a los registros de eventos de la terminal y buscar instancias en las que los clientes escanearon claves privadas en el cajero automático. Los datos confidenciales en el paso 5 habían sido registrados por versiones anteriores del software package ATM.

Clientes de BATM ahora solos

En el futuro, decía la publicación de este fin de semana, Normal Bytes ya no administrará los CAS en nombre de los clientes. Eso significa que los titulares de terminales tendrán que administrar los servidores ellos mismos. La compañía también está en el proceso de recopilar datos de los clientes para validar todas las pérdidas relacionadas con el hackeo, realizar una investigación interna y cooperar con las autoridades en un intento por identificar al autor de la amenaza.

Basic Bytes dijo que la empresa ha recibido “múltiples auditorías de seguridad desde 2021” y que ninguna de ellas detectó la vulnerabilidad explotada. La compañía ahora está en el proceso de buscar más ayuda para asegurar sus BATM.

El incidente subraya el riesgo de almacenar criptomonedas en billeteras accesibles por World-wide-web, comúnmente llamadas billeteras calientes. A lo largo de los años, los atacantes han drenado ilegalmente las billeteras calientes de cantidades incalculables de monedas digitales que explotan diversas vulnerabilidades en las infraestructuras de criptomonedas o engañan a los titulares de billeteras para que proporcionen las claves de cifrado necesarias para realizar retiros.

Los profesionales de la seguridad han aconsejado durante mucho tiempo a las personas que almacenen fondos en billeteras frías, lo que significa que no se puede acceder directamente a World-wide-web. Desafortunadamente, los BATM y otros tipos de cajeros automáticos de criptomonedas generalmente no pueden seguir esta mejor práctica porque las terminales deben estar conectadas a billeteras activas para que puedan realizar transacciones en tiempo authentic. Eso significa que es possible que los BATM sigan siendo un objetivo principal para los piratas informáticos.