Microsoft advierte sobre campañas de ciberataques que abusan de servicios legítimos de alojamiento de archivos como SharePoint, OneDrive y Dropbox, que se utilizan ampliamente en entornos empresariales como táctica de evasión de defensa.

El objetivo final de las campañas es amplio y variado, lo que permite a los actores de amenazas comprometer identidades y dispositivos y realizar ataques de compromiso de correo electrónico empresarial (BEC), que en última instancia resultan en fraude financiero, exfiltración de datos y movimiento lateral a otros puntos finales.

La utilización de servicios legítimos de Internet (LIS) como armas es un vector de riesgo cada vez más popular adoptado por los adversarios para mezclarse con el tráfico de red legítimo de tal manera que a menudo elude las defensas de seguridad tradicionales y complica los esfuerzos de atribución.

Este enfoque también se denomina vivir en sitios confiables (LOTS), ya que aprovecha la confianza y la familiaridad de estos servicios para eludir las barreras de seguridad del correo electrónico y distribuir malware.

Microsoft dijo que ha estado observando una nueva tendencia en campañas de phishing que explotan servicios legítimos de alojamiento de archivos desde mediados de abril de 2024 y que involucran archivos con acceso restringido y restricciones de solo visualización.

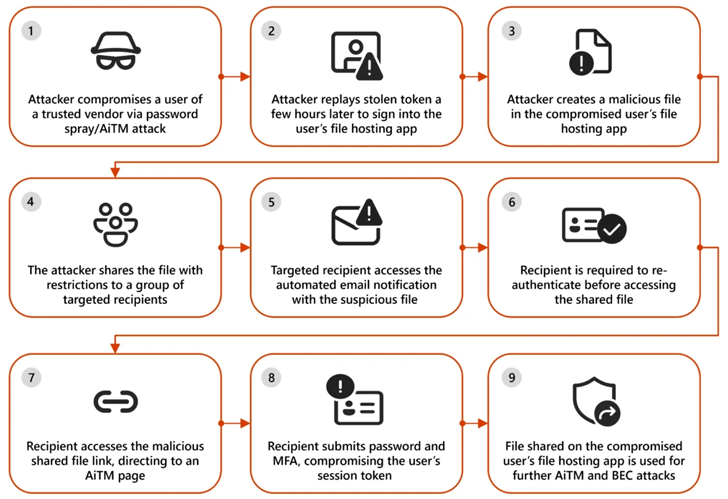

Estos ataques a menudo comienzan con el compromiso de un usuario de un proveedor confiable, aprovechando el acceso para almacenar archivos maliciosos y cargas útiles en el servicio de alojamiento de archivos para compartirlos posteriormente con una entidad objetivo.

«Los archivos enviados a través de correos electrónicos de phishing están configurados para que sean accesibles únicamente para el destinatario designado», decía. «Esto requiere que el destinatario inicie sesión en el servicio para compartir archivos, ya sea Dropbox, OneDrive o SharePoint, o que se vuelva a autenticar ingresando su dirección de correo electrónico junto con una contraseña de un solo uso (OTP) recibida a través de un servicio de notificación. «.

Es más, los archivos compartidos como parte de los ataques de phishing están configurados en modo «solo visualización», lo que impide descargar y detectar URL incrustadas dentro del archivo.

Al destinatario que intenta acceder al archivo compartido se le solicita que verifique su identidad proporcionando su dirección de correo electrónico y una contraseña de un solo uso enviada a su cuenta de correo electrónico.

Una vez que se autorizan con éxito, se le indica al objetivo que haga clic en otro enlace para ver el contenido real. Sin embargo, al hacerlo, se les redirige a una página de phishing de adversario en el medio (AitM) que roba su contraseña y tokens de autenticación de dos factores (2FA).

Esto no sólo permite a los actores de amenazas tomar el control de la cuenta, sino también utilizarla para perpetuar otras estafas, incluidos ataques BEC y fraudes financieros.

«Si bien estas campañas son genéricas y oportunistas por naturaleza, implican técnicas sofisticadas para realizar ingeniería social, evadir la detección y ampliar el alcance de los actores de amenazas a otras cuentas e inquilinos», dijo el equipo de Microsoft Threat Intelligence.

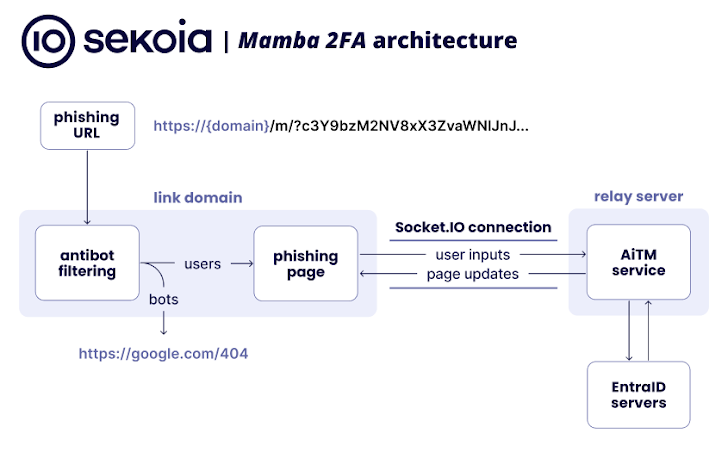

El desarrollo se produce cuando Sekoia detalló un nuevo kit de phishing AitM llamado Mamba 2FA que se vende como phishing como servicio (PhaaS) a otros actores de amenazas para realizar campañas de phishing por correo electrónico que propagan archivos adjuntos HTML que se hacen pasar por páginas de inicio de sesión de Microsoft 365.

El kit, que se ofrece mediante suscripción por 250 dólares al mes, es compatible con Microsoft Entra ID, AD FS, proveedores de SSO externos y cuentas de consumidores. Mamba 2FA se utiliza activamente desde noviembre de 2023.

«Maneja verificaciones de dos pasos para métodos MFA no resistentes al phishing, como códigos de un solo uso y notificaciones de aplicaciones», dijo la empresa francesa de ciberseguridad. «Las credenciales y cookies robadas se envían instantáneamente al atacante a través de un bot de Telegram».