El Antivirus Kaspersky ha descubierto tres nuevas variantes del malware “Prilex”, responsable de fraudes con tarjetas de crédito y considerado por los expertos de la compañía como la amenaza más avanzada para los puntos de venta (PDV). Así lo informaron a Noticias Blockchain en Español mediante un comunicado.

El principal hallazgo de la nueva investigación revela que las modificaciones recientes convierten a Prilex en el primer malware del mundo capaz de bloquear pagos de aproximación (a través de NFC) en dispositivos infectados. Al impedir tal transacción, el consumidor se ve obligado a utilizar la tarjeta de crédito física, lo que permite la transacción tipo “FANTASMA”, expuesta por Kaspersky el año pasado.

Prilex es un notorio agente de amenazas brasileño que evolucionó gradualmente a partir de un malware enfocado en los cajeros automáticos (ATMs) hasta convertirlo en un malware de punto de venta modular único. El grupo Prilex realiza los llamados ataques «FANTASMA” que les permite realizar fraudes con tarjetas de crédito, incluso cuando las tarjetas están protegidas con la tecnología CHIP y PIN, supuestamente inviolables. Ahora, Prilex ha ido aún más lejos.

Recientemente, durante la respuesta a un incidente con un cliente afectado por Prilex, los investigadores de Kaspersky descubrieron tres nuevas modificaciones que pueden bloquear las transacciones de pago sin contacto, las cuales se han vuelto extremadamente populares durante y después de la pandemia.

Los sistemas de pago sin contacto, como tarjetas de crédito, tarjetas de débito, llaveros y otros dispositivos inteligentes, incluidos los dispositivos móviles, han incluido tradicionalmente identificación por radiofrecuencia (RFID). Más recientemente, Samsung Pay back, Apple Fork out, Google Pay, Fitbit Pay y las aplicaciones bancarias móviles han implementado tecnologías de comunicación de campo cercano (NFC) para respaldar transacciones seguras sin contacto.

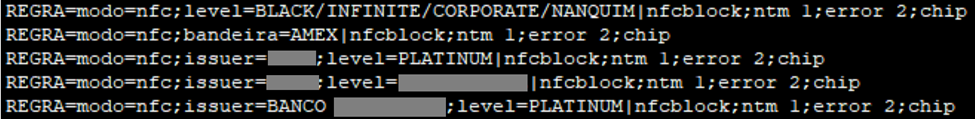

Las tarjetas de crédito sin contacto ofrecen una forma cómoda y segura de realizar pagos sin necesidad de tocar, insertar o deslizar físicamente la tarjeta. Sin embargo, Prilex ha aprendido a bloquear tales transacciones mediante la implementación de un archivo que se basa en reglas y especifica si capturar o no la información de la tarjeta de crédito, así como una opción para bloquear transacciones basadas en NFC.

Extracto del archivo de reglas de Prilex que hace referencia al bloqueo de NFC.

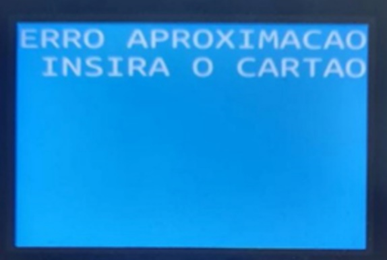

Debido a que las transacciones basadas en NFC generan un número de tarjeta único que es válido para una sola transacción, Prilex aprovecha ese detalle para detectar este tipo de transacción y la bloquea. Después del bloqueo, el teclado PIN del PDV mostrará el siguiente mensaje: “Mistake de aproximación. Inserte la tarjeta”.

Error falso de Prilex en el lector de PIN que dice «Error de aproximación. Inserte su tarjeta».

El objetivo de los ciberdelincuentes es obligar a la víctima a usar su tarjeta física insertándose en el lector de PIN, para que el malware pueda capturar los datos provenientes de la transacción, utilizando todas las formas disponibles para Prilex, como manipular criptogramas para realizar ataques “FANTASMA”. Otra nueva característica agregada a las últimas muestras de Prilex, es la posibilidad de filtrar las tarjetas de crédito según su segmento y crear diferentes reglas para diferentes segmentos. Por ejemplo, pueden bloquear NFC y capturar datos de la tarjeta, solo si la tarjeta es Black/Infinite, Corporate u otra que tenga un límite de transacción alto, lo que es mucho más atractivo que las tarjetas de crédito regulares, con saldo o límite bajo.

Fabio Assolini, Director del Equipo de Investigación y Análisis para América Latina en Kaspersky comentó: “Los pagos sin contacto ahora son parte de nuestra vida cotidiana y las estadísticas muestran que el segmento minorista dominó el mercado con más del 59% de participación en los ingresos globales sin contacto en 2021. Tales transacciones son extremadamente convenientes y particularmente seguras, por lo cual es lógico que los ciberdelincuentes creen malware para bloquear los sistemas relacionados con NFC. Como los datos de la transacción que se generan durante el pago sin contacto son inútiles desde la perspectiva de un ciberdelincuente, es comprensible que Prilex necesite evitar ese pago sin contacto para obligar así a las víctimas a insertar la tarjeta en la terminal de PDV infectada”.

Prilex ha estado operando en la región latinoamericana desde 2014 y se supone que está detrás de uno de los ataques más grandes efectuados en la región. Durante el carnaval de Río en 2016, este agente es el sospechoso de capturar más de 28,000 tarjetas de crédito y vaciar más de 1,000 cajeros automáticos de un banco brasilero.

Ahora, ha ampliado sus ataques a escala mundial. Tal como se detectó en Alemania en 2019, cuando una banda legal cometió fraude con tarjetas de débito Mastercard emitidas por el banco alemán OLB y extrajo más de 1.5 millones de euros de unos 2,000 clientes. En cuanto a las modificaciones descubiertas recientemente, estas se han detectado en Brasil, pero también pueden extenderse a otros países y regiones.

Aclaración: La información y/u opiniones emitidas en este artículo no representan necesariamente los puntos de vista o la línea editorial de Noticias Blockchain. La información aquí expuesta no debe ser tomada como consejo financiero o recomendación de inversión. Toda inversión y movimiento comercial implican riesgos y es responsabilidad de cada persona hacer su debida investigación antes de tomar una decisión de inversión.

Te puede interesar:

Las inversiones en criptoactivos no están reguladas. Es posible que no sean apropiados para inversores minoristas y que se pierda el monto whole invertido. Los servicios o productos ofrecidos no están dirigidos ni son accesibles a inversores en España.