El cofundador de Ethereum, Vitalik Buterin, escribió recientemente un artículo de investigación cuyo objetivo principal period integrar características de privacidad en las transacciones de blockchain y al mismo tiempo garantizar el cumplimiento de una variedad de requisitos regulatorios.

Expertos de diversos orígenes colaboraron en este proyecto de investigación, incluido el colaborador inicial de Tornado Income, Ameen Soleimani, el científico jefe de Chainalysis, Jacob Illum, e investigadores de la Universidad de Basilea.

El equipo diverso refleja la naturaleza interdisciplinaria de la investigación, extrayendo conocimientos de las criptomonedas, la seguridad de blockchain y la erudición académica.

El documento sugiere un protocolo conocido como «Privateness Swimming pools», que puede actuar como una herramienta que cumple con las regulaciones y tiene como objetivo mejorar la confidencialidad de las transacciones de los usuarios.

¿Cómo funcionan los grupos de privacidad?

Los fondos de privacidad, como explican Buterin y el equipo en el artículo de investigación, tienen como objetivo proteger la privacidad de las transacciones y al mismo tiempo separar las actividades delictivas de los fondos legales organizándolos en conjuntos o categorías aisladas, lo que permite a los usuarios demostrar a los reguladores que sus fondos no están mezclados con fondos ilícitos.

Esto se logra mediante el uso de técnicas como pruebas de conocimiento cero para demostrar la legitimidad de las transacciones y la ausencia de participación en actividades delictivas.

Las pruebas de conocimiento cero son técnicas criptográficas que permiten a una parte (el probador) demostrar el conocimiento de una información específica a otra parte (el verificador) sin revelar ningún detalle sobre la información en sí.

Cuando los usuarios quieran retirar su dinero del Fondo de Privacidad, pueden optar por crear una prueba de conocimiento cero. Esta prueba hace dos cosas: primero, confirma que la transacción del usuario es legítima y no involucra una dirección de blockchain asociada con actividad criminal. En segundo lugar, y lo que es más importante para los usuarios, mantiene la privacidad de sus identidades.

Conjuntos de asociación

Otra parte critical de cómo funcionan los grupos de privacidad es la idea de «conjuntos de asociaciones», subconjuntos de direcciones de billetera dentro de un grupo de criptomonedas. Al realizar retiros del grupo, los usuarios especifican qué asociación utilizar. Estos conjuntos están diseñados para incluir sólo las direcciones de billetera de los depositantes no críticos o «buenos» y excluir a aquellos considerados depositantes «malos».

El propósito de los conjuntos de asociaciones es mantener el anonimato, ya que no se puede rastrear con precisión el origen de los fondos retirados. Sin embargo, aún se puede demostrar que los fondos provienen de una fuente no crítica.

Los proveedores de conjuntos de asociaciones (ASP) crean estos conjuntos y son terceros confiables responsables de analizar y evaluar las billeteras que contribuyen al grupo. Se basan en herramientas y tecnologías de análisis de blockchain utilizadas en la lucha contra el lavado de dinero y el análisis de transacciones.

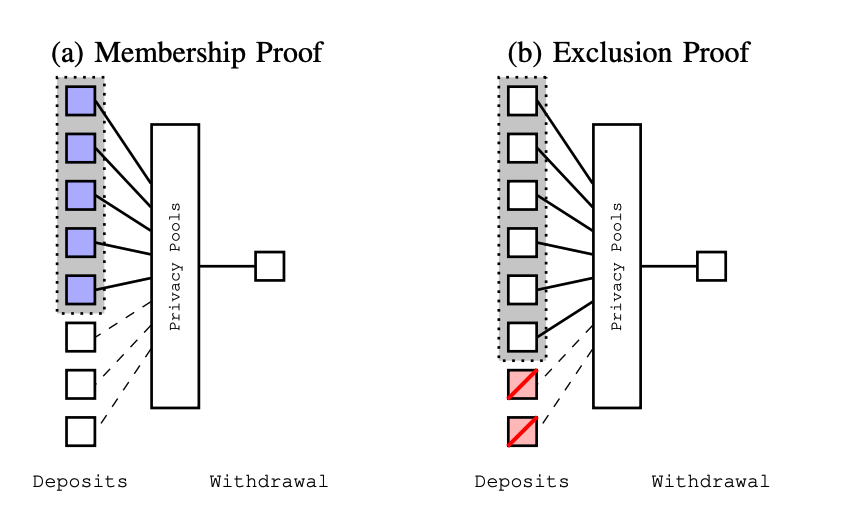

Los conjuntos de asociación se forman mediante dos procesos distintos: pruebas de inclusión (membresía) y pruebas de exclusión.

La inclusión, también conocida como membresía, es el proceso de seleccionar una selección basada en criterios positivos, muy parecido a crear una lista «buena». Al considerar los depósitos, por ejemplo, se examinan varias opciones e se identifican aquellas con evidencia clara de ser seguras y de bajo riesgo.

Reciente: Varios compradores consideran la compra y el relanzamiento de FTX ‘irreparable’

La exclusión implica formar una selección centrándose en criterios negativos, muy parecido a compilar una lista «mala». En el contexto de los depósitos, las ASP evalúan diferentes opciones y señalan aquellas que son evidentemente riesgosas o inseguras. Posteriormente, generan una lista que comprende todos los depósitos excepto los categorizados como riesgosos, excluyéndolos de la lista.

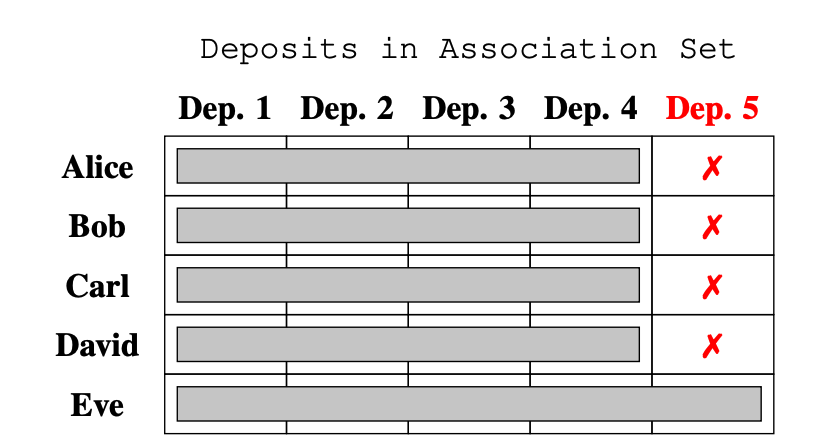

El artículo toma como ejemplo un grupo de cinco personas: Alice, Bob, Carl, David y Eve. Cuatro son personas honestas y respetuosas de la ley que desean mantener sus actividades financieras en privado.

Sin embargo, Eve es una ladrona o hacker, y esto es bien sabido. Es posible que las personas no sepan quién es realmente Eva, pero tienen pruebas suficientes para saber que las monedas enviadas a la dirección denominada «Eva» provienen de una fuente «mala».

Cuando estas personas utilicen el Fondo de Privacidad para retirar dinero, las ASP las agruparán con otros usuarios en función de su historial de depósitos a través de conjuntos de asociaciones.

Alice, Bob, Carl y David quieren asegurarse de que sus transacciones se mantengan privadas y, al mismo tiempo, reducir las posibilidades de que parezcan sospechosas. Sus depósitos no han sido vinculados a ninguna posible actividad maliciosa, por lo que el ASP elige asociarlos sólo entre sí. Entonces, se crea un grupo solo con sus depósitos: Alice, Bob, Carl y David.

Eve, por otro lado, también quiere proteger su privacidad, pero su propio depósito, que proviene de una mala fuente, no puede quedar al margen. Entonces, se la agrega a un conjunto de asociación separado que incluye su depósito y los demás, formando un grupo con los depósitos de los cinco usuarios: Alice, Bob, Carl, David y Eve.

Básicamente, Eve está excluida del grupo original con los depósitos confiables (Alice, Bob, Carl y David), pero en su lugar se agrega a un grupo separado que incluye sus transacciones y las demás. Sin embargo, esto no significa que Eve pueda usar el fondo de privacidad para mezclar sus fondos.

Ahora, aquí está la parte interesante: aunque Eve no proporciona ninguna información directa sobre ella misma, mediante el proceso de eliminación queda claro que el quinto retiro debe ser de Eve, ya que ella es la única asociada con las cinco cuentas en el retiro. registros (ya que fue agregada al grupo separado que incluía los cinco depósitos).

Los conjuntos de asociaciones ayudan a los grupos de privacidad al separar a los usuarios confiables de los cuestionables.

De esta manera, las transacciones de fuentes confiables permanecen privadas, mientras que las turbias o sospechosas se vuelven más visibles y fáciles de detectar.

De esta manera, se puede rastrear a los actores maliciosos, lo que puede satisfacer los requisitos reglamentarios, ya que los malos usuarios no podrán utilizar los grupos para ocultar sus actividades.

¿Qué dicen otros sobre las propuestas?

El artículo de Buterin ha provocado debates y ha atraído la atención de la comunidad blockchain y de expertos de la industria. Ankur Banerjee, cofundador y director de tecnología de Cheqd, una red de pagos que preserva la privacidad, cree que Privateness Pools puede facilitar que las entidades no centralizadas identifiquen a los malos actores.

Banerjee dijo a Noticias Blockchain: “El enfoque descrito podría hacer que este tipo de análisis de lavado de dinero sea más democratizado y también esté disponible para los protocolos DeFi. De hecho, en el caso de los hacks de criptomonedas, es muy difícil evitar que los hackers intenten lavar lo que han robado a través de protocolos DeFi sólo en los intercambios centralizados pueden ser atrapados/detenidos más fácilmente”.

Seth Simmons (también conocido como Seth For Privateness), presentador del podcast centrado en la privacidad Optar por nodijo a Noticias Blockchain: “Si bien el concepto es técnicamente interesante porque minimiza los datos entregados a las entidades reguladas, plantea y responde la pregunta equivocada. Plantea la pregunta «¿Qué privacidad se nos permite tener?» en lugar de ‘¿Qué privacidad necesitamos tener?’”

Simmons continuó diciendo: «Durante años, no ha habido un equilibrio entre el anonimato de los usuarios y el cumplimiento normativo, y los poderes gobernantes actuales tienen una visibilidad casi complete de las acciones que tomamos y las formas en que usamos nuestro dinero».

«Los grupos de privacidad deben tratar de corregir este desequilibrio proporcionando la máxima privacidad posible a los usuarios hoy en día, en lugar de intentar reducir esa privacidad para complacer a los reguladores».

Banerjee expresó su preocupación por los retrasos incorporados para agregar depósitos a conjuntos de asociaciones y afirmó: «Los tokens no pueden incluirse inmediatamente en un conjunto ‘bueno’ o ‘malo’, ya que lleva algún tiempo determinar si son ‘buenos’. o malo.’ El artículo sugiere un retraso very similar a siete días antes de la inclusión (esto podría ser mayor o menor)”.

Banerjee continuó: “¿Pero cuál es el tiempo adecuado para esperar? A veces, como en el caso de los hacks de criptomonedas, poco después del hack es muy obvio que las monedas podrían ser malas. Pero en el caso de casos complejos de lavado de dinero, pueden pasar semanas, meses o incluso años antes de que se establish que los tokens son malos”.

A pesar de estas preocupaciones, el documento dice que los depósitos no se incluirán si están relacionados con malos comportamientos conocidos, como robos y hackeos. Por lo tanto, siempre que se detecte un comportamiento malicioso, esto no debería ser motivo de preocupación.

Además, las personas con “buenos” depósitos pueden demostrar que pertenecen a un grupo confiable y obtener recompensas. Aquellos con fondos «malos» no pueden demostrar su confiabilidad, por lo que incluso si los depositan en un fondo compartido, no obtendrán ningún beneficio. Las personas pueden detectar fácilmente que estos fondos malos provienen de fuentes cuestionables cuando se retiran de un sistema que mejora la privacidad.

Acciones regulatorias recientes

Acciones recientes dentro del espacio blockchain han subrayado la necesidad crítica de soluciones de privacidad y cumplimiento. Un incidente noteworthy involucró al gobierno de los Estados Unidos imponiendo sanciones a Tornado Income, un servicio de mezcla de criptomonedas.

Esta medida fue motivada por acusaciones de que Tornado Money había facilitado transacciones para el grupo de hackers Lazarus, vinculado a Corea del Norte. Estas sanciones efectivamente señalaron el mayor escrutinio por parte del gobierno de EE. UU. de los servicios de criptomonedas centrados en la privacidad y su posible uso indebido con fines ilícitos.

Chris Blec, presentador del Chris Blec Conversaciones podcast, dijo a Noticias Blockchain: “La salida más fácil es simplemente mirar las noticias recientes y decidir que necesitas comenzar a construir según las especificaciones gubernamentales, pero lamentablemente, así es como reaccionarán muchos desarrolladores. No están aquí por el principio sino por el beneficio. Mi consejo para quienes se preocupan: creen tecnología imparable y sepárela de su identidad en el mundo true tanto como sea posible”.

Revista: Slumdog multimillonario 2: ‘Top 10… no trae satisfacción’, dice Sandeep Nailwal de Polygon

A medida que la adopción de criptomonedas y aplicaciones descentralizadas continúa creciendo, los gobiernos y los organismos reguladores de todo el mundo luchan por equilibrar la innovación y la protección contra actividades ilegales.

Simmons cree que es mejor tener herramientas que los gobiernos no puedan cerrar: “Los reguladores seguirán empujando el desequilibrio entre la privacidad y la vigilancia en su dirección a menos que busquemos activamente construir herramientas que devuelvan el poder al individuo”.

Continuó: “Tornado Hard cash es un ejemplo perfecto de esto, ya que incluso fueron más allá y cumplieron con los reguladores tanto como fue técnicamente posible y, sin embargo, eso no fue suficiente para ‘ellos’. Incluso después de supuestamente cumplir, siguieron siendo un objetivo del gobierno de EE. UU. porque los gobiernos no quieren un equilibrio entre cumplimiento y privacidad: quieren vigilancia complete, lo que conduce al poder total”.

“Lo que necesitamos construir en el espacio son herramientas (como Tornado Funds) que sean resistentes a los ataques a nivel estatal e imposibles de cerrar o censurar, ya que esta es la única manera de garantizar que tengamos herramientas a nuestra disposición para defender nuestras libertades. y mantener a los gobiernos bajo management. Privacidad o fracaso”.