Análisis de seguridad

Para garantizar el funcionamiento seguro y eficaz de IoT y la seguridad y confiabilidad de los servicios, se deben cumplir requisitos de seguridad clave en el diseño del esquema. En esta sección, se lleva a cabo una evaluación de seguridad integral del esquema de autenticación propuesto, especialmente para los ciberataques comunes en IoT, y se compara con trabajos existentes con objetivos similares. Las comparaciones se proporcionan en la Tabla 1.

Integridad

La precisión y la inviolabilidad de los datos es la clave para garantizar el funcionamiento seguro de las fábricas inteligentes. La exactitud de la información de autenticación del dispositivo está directamente relacionada con la confianza y el funcionamiento normal entre dispositivos. Si esta información es manipulada, no solo puede provocar fallas en el sistema, sino también generar riesgos de seguridad, como acceso no autorizado a dispositivos, lo que afecta la productividad y la seguridad de los datos. Por lo tanto, es particularmente importante garantizar la integridad de los datos.

En nuestro esquema propuesto, la integridad de los datos está garantizada a través de medidas de seguridad de múltiples capas. En primer lugar, los datos se almacenan y transmiten mediante cifrado simétrico AES, que, combinado con el mecanismo de control de permisos de Hyperledger Fabric, garantiza que solo los usuarios y dispositivos autorizados puedan acceder y modificar los datos. En segundo lugar, las transacciones se firman utilizando la tecnología de firma digital ECDSA para garantizar que los datos no sean manipulados durante la transmisión a través de la red. Además, procesamos datos de transacciones utilizando funciones hash como SHA-256 para proporcionar controles de integridad adicionales y garantizar que cualquier cambio en los datos se detecte de manera oportuna.

Autenticación mutua

La autenticación mutua es la base para garantizar que los dispositivos de una fábrica inteligente se comuniquen de forma segura. Al establecer una relación de confianza, los dispositivos pueden garantizar la identidad de los demás, evitando así el acceso no autorizado y posibles amenazas a la seguridad. La autenticación mutua eficaz no sólo protege la seguridad de la transmisión de datos, sino que también proporciona una colaboración confiable entre dispositivos.

Cada dispositivo posee una licencia firmada digitalmente por una autoridad confiable y utiliza su licencia para autenticarse en la red blockchain. A partir de esto, sólo los dispositivos válidos pueden completar la autenticación correctamente. Finalmente, la información sobre la autenticación mutua de los dos dispositivos se registra en el libro de contabilidad de blockchain.

Escalabilidad

En entornos IIoT, la escalabilidad enfrenta muchos desafíos. A medida que prolifera la cantidad de dispositivos, la complejidad de administrar y autenticar dispositivos legítimos aumenta significativamente. Es posible que los métodos tradicionales de autenticación centralizada no puedan manejar de manera eficiente el registro de dispositivos y las solicitudes de autenticación a gran escala, lo que genera cuellos de botella en el rendimiento. Además, la conexión simultánea de una gran cantidad de dispositivos puede provocar congestión de la red, aumentar la latencia y afectar la confiabilidad de la transmisión de datos en tiempo real. Al mismo tiempo, los problemas de seguridad y confianza son cada vez más prominentes, y el acceso de dispositivos ilegales puede amenazar la seguridad del sistema.

Para hacer frente a estos desafíos, este documento propone utilizar la tecnología blockchain para registrar la información de autenticación de los dispositivos. La naturaleza descentralizada de blockchain garantiza la no manipulación de la identidad de cada dispositivo y maneja eficientemente solicitudes de autenticación a gran escala a través de un mecanismo de consenso, mejorando así la escalabilidad del sistema. Para hacer frente al problema de acceso de dispositivos no válidos, establecemos un mecanismo de revocación eficaz para garantizar que el sistema permanezca seguro y confiable en el entorno cambiante de los dispositivos.

Resistencia al ataque de repetición

La resistencia al ataque de repetición es una medida importante para garantizar la seguridad de los sistemas de fábricas inteligentes. Los atacantes pueden utilizar transacciones enviadas para enviar solicitudes duplicadas a la red, lo que no solo genera un desperdicio de recursos, sino que también puede causar graves riesgos de seguridad y afectar el funcionamiento normal del sistema. Por lo tanto, es crucial tomar medidas de protección efectivas.

En nuestro esquema, cada transacción contiene una marca de tiempo, lo que previene efectivamente los intentos de repetición usando la misma marca de tiempo o la misma marca de tiempo vencida. Al mismo tiempo, el ID de transacción único de la transacción y la manipulabilidad de la cadena de bloques garantizan la integridad y la trazabilidad del historial de transacciones, evitando manipulaciones o intentos repetidos de las transacciones enviadas. La combinación de estos mecanismos puede resistir eficazmente los ataques de repetición y salvaguardar la seguridad y estabilidad del sistema.

Resistencia a los ataques de intermediarios (MITM)

La resistencia a los ataques de intermediario (MITM) es clave para proteger las comunicaciones inteligentes de las fábricas, ya que los atacantes pueden escuchar o alterar la información durante la comunicación, lo que lleva a la fuga de datos o la manipulación del equipo. Por lo tanto, es fundamental garantizar la confidencialidad y la integridad de las comunicaciones.

En nuestro esquema, al cifrar la comunicación entre nodos utilizando el protocolo TLS, podemos evitar de manera efectiva que los intermediarios escuchen y alteren las transacciones. Sólo los nodos con las correspondientes claves privadas pueden descifrar y autenticar la comunicación, garantizando así la transmisión segura de la información.

Resistencia al ataque de suplantación de identidad

La resistencia a los ataques de suplantación de identidad es una parte importante para asegurar una fábrica inteligente. Los atacantes pueden intentar hacerse pasar por dispositivos legítimos para obtener acceso al sistema, lo que no sólo pone en peligro la seguridad de los datos, sino que también puede provocar fallas en los equipos e interrupciones en la producción. Por lo tanto, es fundamental garantizar la autenticidad de la identidad del dispositivo.

En nuestro esquema, los dispositivos IIoT se autentican mediante el uso de certificados digitales y claves privadas. Cada dispositivo tiene un certificado digital único y una clave privada emitida y administrada por una CA confiable. Este mecanismo garantiza la singularidad y autenticidad del dispositivo, evita eficazmente que los atacantes imiten la identidad del dispositivo y salvaguarda la seguridad y confiabilidad del sistema.

Resistencia a los ataques distribuidos de denegación de servicio (DDoS)

La resistencia a los ataques distribuidos de denegación de servicio (DDoS) es una estrategia importante para garantizar el funcionamiento normal de las fábricas inteligentes. Los atacantes consumen recursos del sistema a través de una gran cantidad de solicitudes, lo que provoca la interrupción del servicio o la imposibilidad de operar con normalidad. Si el dispositivo objetivo es el nodo central de un sistema centralizado, su falla tendrá un impacto grave en todo el sistema. Por ello, es especialmente necesario establecer un mecanismo de protección eficaz.

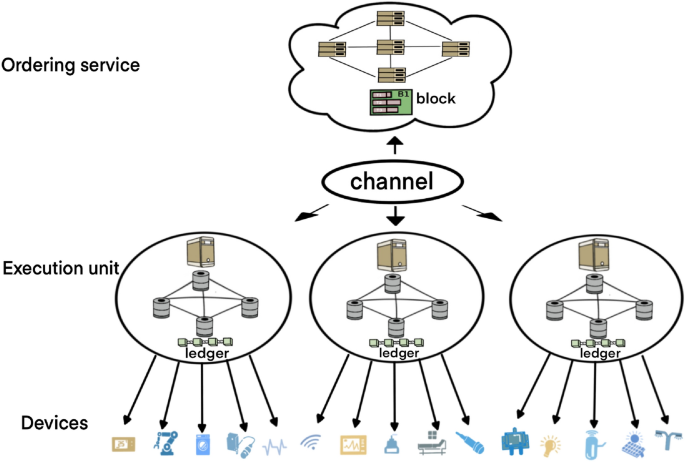

En nuestro enfoque propuesto, los ataques DDoS pueden defenderse eficazmente mediante mecanismos como el aislamiento de canales, el equilibrio de carga y la alta disponibilidad. El aislamiento de canales asigna diferentes dispositivos IoT a diferentes canales, reduciendo así el impacto de los ataques DDoS a canales específicos sin afectar a toda la red. Al mismo tiempo, el equilibrio de carga y la alta disponibilidad garantizan que la red sea capaz de distribuir uniformemente el tráfico y cambiar rápidamente a nodos de respaldo en caso de un ataque, manteniendo así la continuidad de los servicios de autenticación. Esta arquitectura integral mejora significativamente la resistencia del sistema a los ataques DDoS.

Autenticación y descentralización entre dominios

La autenticación entre dominios es un medio importante para garantizar una cooperación segura entre diferentes organizaciones. A medida que los dispositivos y servicios de IoT continúan expandiéndose, las relaciones de confianza entre múltiples organizaciones se vuelven cada vez más complejas. La autenticación entre dominios eficaz protege los datos y los recursos de la amenaza de acceso no autorizado al garantizar que solo los miembros autenticados tengan acceso a la red.

En nuestro esquema, la autenticación entre dominios gestiona la identidad del usuario a través de autoridades certificadoras y certificados digitales para establecer confianza entre dominios. Mientras tanto, la descentralización se refleja en la estructura de la red distribuida y el mecanismo de consenso, que evita un único punto de falla y garantiza que cada nodo disfrute del mismo estatus en la verificación de transacciones y el mantenimiento del libro mayor. Y la ejecución de contratos inteligentes mejora aún más la lógica de aplicación de la descentralización. Juntas, estas características garantizan la seguridad y estabilidad de la red y mejoran la confiabilidad del sistema en general.

Análisis de eficiencia

El número de nodos de ordenación y de nodos pares afecta el rendimiento de la red, pero tienen diferentes roles y puntos de influencia. Los nodos de orden son responsables del consenso, y aumentar su número puede mejorar la tolerancia a fallas de la red y evitar puntos únicos de falla, pero también pueden aumentar el retraso de la comunicación, afectando así la velocidad de procesamiento general. Los nodos pares son responsables de mantener el libro mayor y ejecutar el código de la cadena, y aumentar su número puede mejorar el procesamiento paralelo y mejorar el rendimiento general. Sin embargo, más nodos pares también pueden aumentar el tiempo de distribución de datos, afectando así la velocidad de procesamiento de las transacciones. Por lo tanto, en algunos casos, la optimización del rendimiento puede centrarse en los nodos pares.

Para este propósito, configuramos un experimento que implementa una red blockchain en múltiples servidores en la nube, cada uno de los cuales ejecuta múltiples nodos pares y nodos ordenados, y observamos su impacto en el rendimiento del sistema variando la cantidad de nodos pares. Los diversos parámetros del entorno experimental se muestran en la Tabla 2. Utilizamos el marco de pruebas de rendimiento de Hyperledger Caliper, que se puede utilizar para probar Hyperledger Fabric y generar informes detallados de métricas de rendimiento. Además, utilizamos Prometheus para recopilar continuamente el uso de recursos del sistema durante las pruebas de Caliper para obtener una visión integral de cómo se desempeña la red bajo carga alta. Evaluamos tres solicitudes de transacciones diferentes, es decir, registro de dispositivo, autenticación de dispositivo y revocación de dispositivo, y promediamos sus resultados. Los resultados experimentales se muestran en la Tabla 3.

La latencia de la transacción es el tiempo desde que un usuario envía una solicitud de transacción hasta que la transacción se confirma en la cadena de bloques y se escribe en el libro mayor. Como puede verse en la Tabla 3, la latencia de transacción promedio de las tres solicitudes de transacción es relativamente baja al principio, pero aumenta significativamente con el número de nodos, especialmente después de 20 nodos, cuando la latencia aumenta a 470 ms. El tiempo de sincronización del libro mayor es el tiempo necesario para propagar y sincronizar datos de transacciones entre múltiples nodos pares, y también aumenta con el número de nodos pares, lo que indica que más nodos tardan más en sincronizar los datos del libro mayor. El rendimiento indica la cantidad de transacciones que se pueden procesar por segundo. Como se puede ver en la Tabla 3, el rendimiento promedio de estas tres solicitudes de transacciones alcanza su punto máximo durante la adición de nodos y se nivela o incluso disminuye ligeramente después de 20 nodos, lo que indica que demasiados nodos pueden provocar un cuello de botella en el rendimiento. El consumo de recursos aumenta significativamente con la cantidad de nodos pares, especialmente cuando la cantidad de nodos llega a 30, los recursos de la CPU alcanzan casi el 100% de utilización.