Investigadores de ciberseguridad han descubierto un nuevo paquete malicioso en el repositorio Python Package Index (PyPI) que se hace pasar por una biblioteca de la plataforma blockchain Solana, pero en realidad está diseñado para robar los secretos de las víctimas.

«El proyecto legítimo Solana Python API se conoce como ‘solana-py’ en GitHub, pero simplemente como ‘solana’ en el registro de software Python, PyPI», dijo el investigador de Sonatype Ax Sharma en un informe publicado la semana pasada. «Esta ligera discrepancia en el nombre ha sido aprovechada por un actor de amenazas que publicó un proyecto ‘solana-py’ en PyPI».

El paquete malicioso «solana-py» atrajo un total de 1.122 descargas desde que se publicó el 4 de agosto de 2024. Ya no está disponible para descargar desde PyPI.

El aspecto más llamativo de la biblioteca es que lleva los números de versión 0.34.3, 0.34.4 y 0.34.5. La última versión del paquete legítimo «solana» es la 0.34.3. Esto indica claramente un intento por parte del actor de amenazas de engañar a los usuarios que buscan «solana» para que descarguen inadvertidamente «solana-py».

Es más, el paquete fraudulento toma prestado el código real de su contraparte, pero inyecta código adicional en el script «__init__.py» que es responsable de recolectar las claves de la billetera blockchain de Solana del sistema.

Esta información luego se filtra a un dominio Hugging Face Spaces operado por el actor de amenazas («treeprime-gen.hf[.]espacio»), lo que pone de relieve una vez más cómo los actores de amenazas están abusando de los servicios legítimos con fines maliciosos.

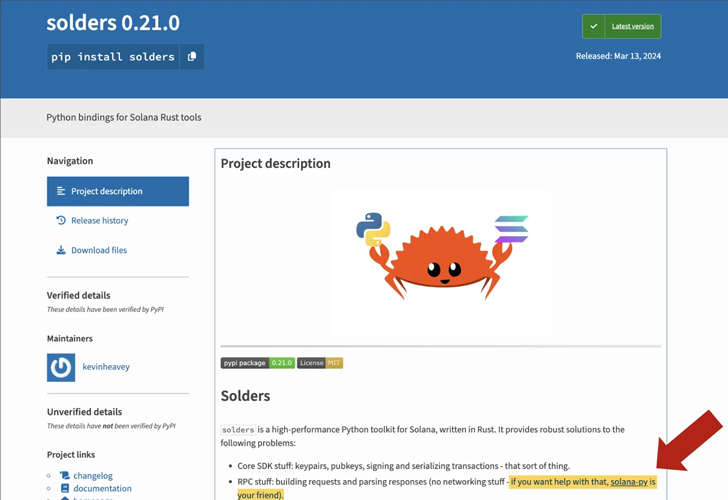

La campaña de ataque plantea un riesgo para la cadena de suministro, ya que la investigación de Sonatype descubrió que bibliotecas legítimas como «solders» hacen referencias a «solana-py» en su documentación de PyPI, lo que lleva a un escenario en el que los desarrolladores podrían haber descargado por error «solana-py» de PyPI y haber ampliado la superficie de ataque.

«En otras palabras, si un desarrollador que usa el paquete legítimo PyPI ‘solders’ en su aplicación es engañado (por la documentación de solders) y cae en el proyecto ‘solana-py’, que ha sufrido errores tipográficos, introducirá sin darse cuenta un ladrón de criptomonedas en su aplicación», explicó Sharma.

«Esto no sólo robaría sus secretos, sino también los de cualquier usuario que ejecute la aplicación del desarrollador».

La revelación se produce cuando Phylum dijo que identificó cientos de miles de paquetes npm spam en el registro que contienen marcadores de abuso del protocolo Tea, una campaña que salió a la luz por primera vez en abril de 2024.

«El proyecto del protocolo Tea está tomando medidas para solucionar este problema», dijo la empresa de seguridad de la cadena de suministro. «Sería injusto que los participantes legítimos del protocolo Tea vieran reducida su remuneración porque otros están estafando al sistema. Además, npm ha comenzado a eliminar a algunos de estos spammers, pero la tasa de eliminación no coincide con la nueva tasa de publicación».